การเตรียมองค์กรให้สอดรับกฎหมายไซเบอร์ (PDPA)

บทความโดย อาจารย์ ปริญญา หอมเอนก

องค์กรควรรีบเตรียมการตั้งแต่วันนี้ ให้สอดคล้องกับ พ.ร.บ.การรักษาความมั่นคงปลอดภัยไซเบอร์ และพ.ร.บ.คุ้มครองข้อมูลส่วนบุคคล ก่อนที่จะมีเหตุไม่พึงประสงค์เกิดขึ้นในองค์กรของเรา

จากภาพรวมกฎหมายที่เกี่ยวข้องกับเทคโนโลยีสารสนเทศในประเทศไทย

การเตรียมพร้อมระดับองค์กรกับพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ และพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล

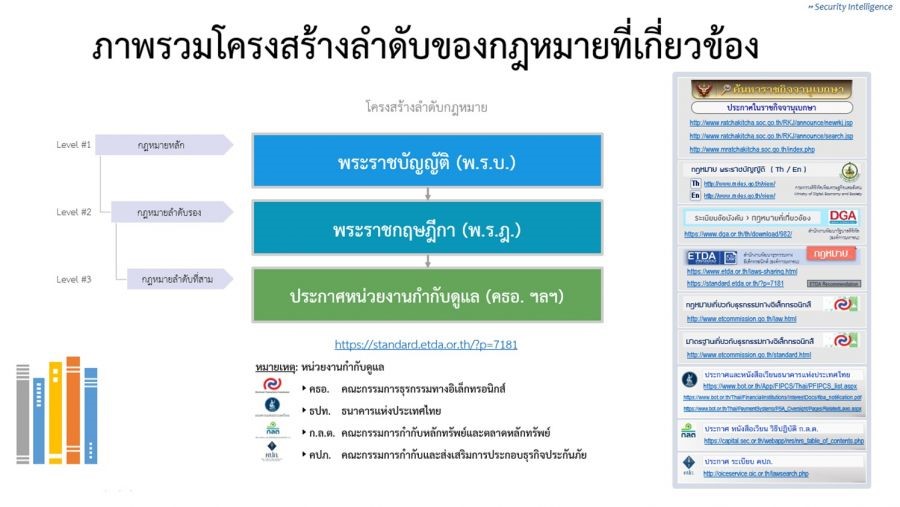

รูปที่ 1 ภาพรวมโครงสร้างลำดับของกฎหมายที่เกี่ยวข้อง

เริ่มจากภาพรวมโครงสร้างลำดับของกฎหมายที่เกี่ยวข้องกับเทคโนโลยีสารสนเทศ พระราชบัญญัติ พระราชกฤษฎีกา (พ.ร.ฎ.) ไปจนถึง ประกาศหน่วยงานกำกับดูแล (คธอ. ฯลฯ) สรุปได้ว่า กฎหมายสำคัญด้านเทคโนโลยีสารสนเทศ/ความมั่นคงปลอดภัยสารสนเทศ/การคุ้มครองข้อมูลส่วนบุคคล ประกอบไปด้วยกฎหมาย 6 ประเภทใหญ่ๆ ดังนี้

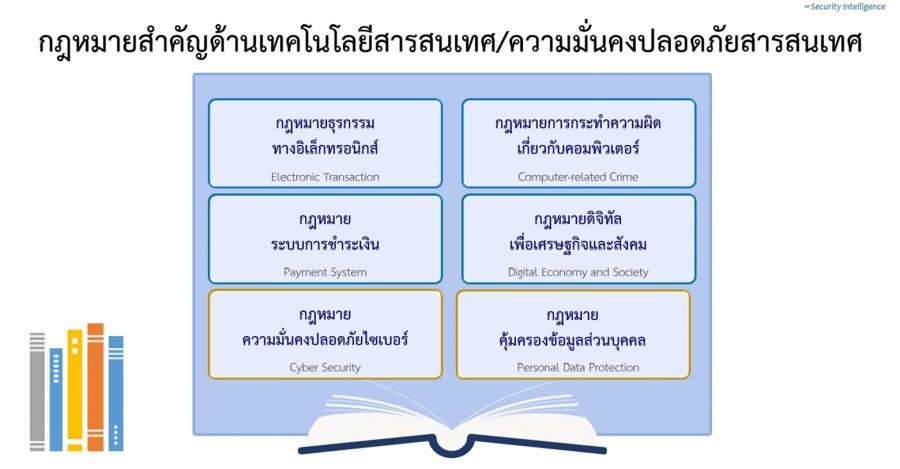

รูปที่ 2 กฎหมายสำคัญด้านเทคโนโลยีสารสนเทศ/ความมั่นคงปลอดภัยสารสนเทศ

1. กฎหมายธุรกรรมทางอิเล็กทรอนิกส์ (Electronic Transaction Law)

2. กฎหมายการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ (Computer-related Crime Law)

3. กฎหมายระบบการชำระเงิน (Payment System Law)

4. กฎหมายดิจิทัลเพื่อเศรษฐกิจและสังคม (Digital Economy and Society Law)

5. กฎหมายความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Law)

6. กฎหมายคุ้มครองข้อมูลส่วนบุคคล (Personal Data Protection Law)

ซึ่งมีรายละเอียด ดังรูปที่ 3

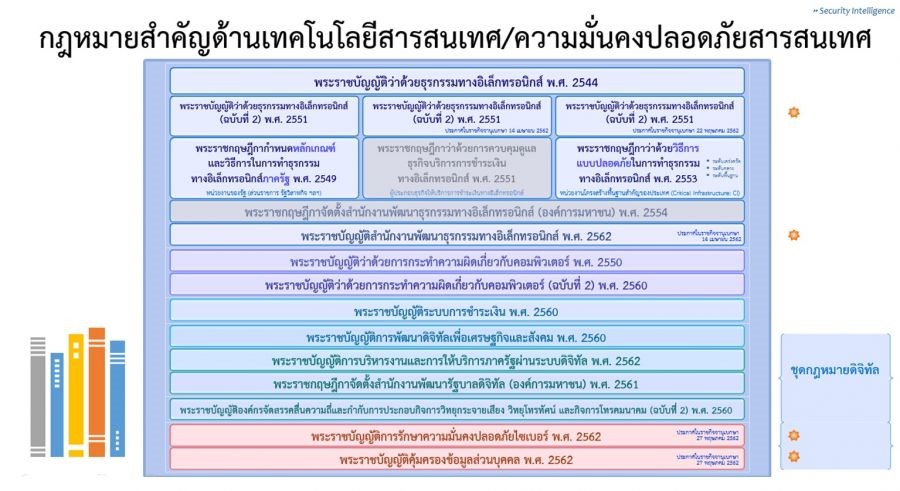

รูปที่ 3 รายละเอียดของกฎหมายที่สำคัญด้านเทคโนโลยีสารสนเทศ/ความมั่นคงปลอดภัยสารสนเทศ

โดยเมื่อปี 2562 มีการประกาศกฎหมายใหม่ 2 ฉบับ ได้แก่ พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ และพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล

จากบทความที่ผ่านมา เราได้กล่าวถึงรายละเอียดของพระราชบัญญัติทั้ง 2 ฉบับไปแล้ว หากแต่เรายังไม่มีรายละเอียดในการเตรียมพร้อมปฏิบัติตามกฎหมายในระดับองค์กร

ในบทความนี้จะขอกล่าวถึง ภาพรวมแนวทางดำเนินการตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ และพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล ตามลำดับ

ภาพรวมแนวทางดำเนินการตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์

แนวทางดำเนินการความมั่นคงปลอดภัยไซเบอร์ระดับชาติ มีแนวความคิดมาจาก กรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ ของสหรัฐ (NIST Cybersecurity Framework) โดยจะเห็นปรากฏอยู่ในมาตรา 13 ของ พ.ร.บ.

ดังนั้น แนวทางในการดำเนินการตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ ควรจะสอดคล้องกับ NIST Cybersecurity Framework ดังกล่าว ควรมี Key Activities ดังต่อไปนี้

- การกำหนดแนวทางการกำกับดูแลด้านไซเบอร์ (Cybersecurity Governance & Cyber Resilience)

- กำหนดโครงสร้างการกำกับดูแล นโยบายด้านความมั่นคงปลอดภัยไซเบอร์ และกรอบการดำเนินงาน/กรอบมาตรฐานการรักษาความ มั่นคงปลอดภัยไซเบอร์ (Cybersecurity Framework)

- การกำหนดกรอบการบริหารความเสี่ยง การประเมินความเสี่ยงด้านภัยคุกคามไซเบอร์ (Cybersecurity Risk Assessment, Cybersecurity Maturity Assessment)

- การกำหนดแนวทางบริหารจัดการความเสี่ยงของผู้ให้บริการ Supply Chain Risk Management

- การทดสอบด้านความมั่นคงปลอดภัย การตรวจสอบช่องโหว่และทดสอบเจาะระบบสำคัญ

- การตรวจสอบด้านความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Audit)

- การพัฒนา วิธีปฏิบัติ ขั้นตอนปฏิบัติ คู่มือการปฏิบัติงานและการเฝ้าระวัง (ในภาวะปกติและในภาวะฉุกเฉิน)

- การสร้างความตระหนักภัยคุกคามไซเบอร์ การเสริมสร้างความรู้ให้กับผู้บริหารและผู้ปฏิบัติงาน จัดให้มีระบบเฝ้าระวังและจัดการภัยคุกคามไซเบอร์

- การพัฒนาแผนบริหารจัดการเหตุการณ์ภัยไซเบอร์ (Cybersecurity incident response plan)

- การพัฒนาแผนรองรับภัยคุกคามไซเบอร์ระดับไม่ร้ายแรง ระดับร้ายแรง ระดับวิกฤติ

- การกำหนดกรอบการประสานกับ Thai-CERT, TB-CERT, Sector-based CERT หน่วยงานกำกับดูแล ฯลฯ

- การแจ้งรายชื่อเจ้าหน้าที่ระดับบริหารและระดับปฏิบัติการ เพื่อประสานงานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ไปยังสำนักงาน

- การแจ้งรายชื่อและข้อมูลการติดต่อของเจ้าของกรรมสิทธิ์ ผู้ครอบครอง ผู้ดูแลระบบ (หลังจากมีประกาศฯ)

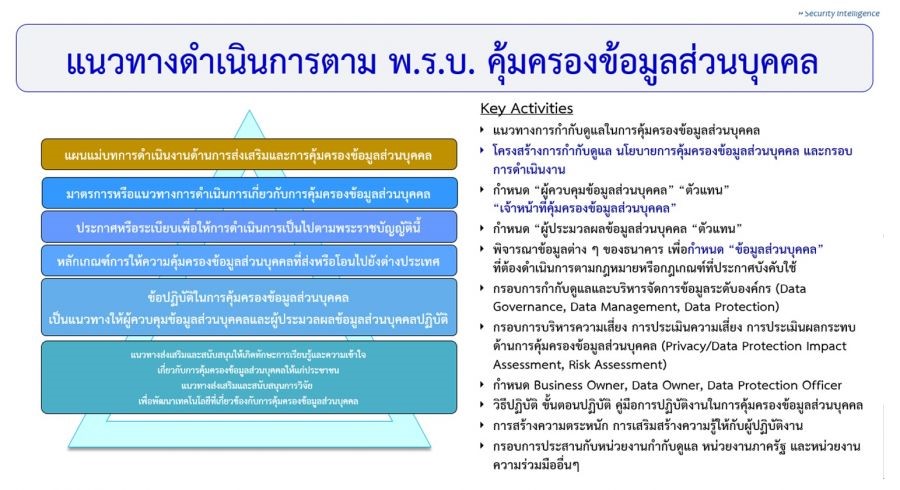

ภาพรวมแนวทางในการดำเนินการตามพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล

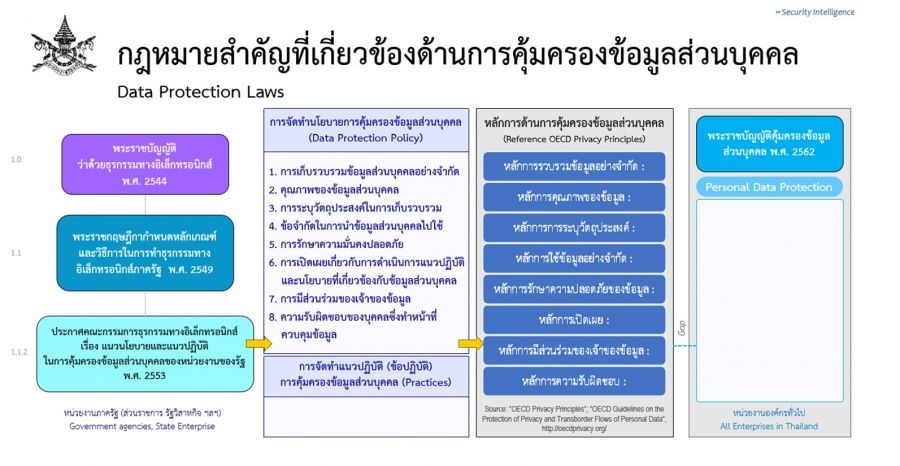

มีแนวคิดมาจากหลักการด้านการคุ้มครองข้อมูลส่วนบุคคล OECD Privacy Principles ทั้ง 8 ข้อ และกฎหมาย GDPR ของสหภาพยุโรป ซึ่งองค์กรควรมีการจัดทำนโยบายการคุ้มครองข้อมูลส่วนบุคคล (Personal Data Protection Policy) มีการจัดทำแนวปฏิบัติ (ข้อปฏิบัติ) ในการคุ้มครองข้อมูลส่วนบุคคล

โดยนโยบายคุ้มครองข้อมูลส่วนบุคคลขององค์กรควรสอดคล้องกับหลักการด้านการคุ้มครองข้อมูลส่วนบุคคล OECD Privacy Principles ทั้ง 8 ข้อ ได้แก่

1. การเก็บรวบรวมข้อมูลส่วนบุคคลอย่างจำกัด

2. คุณภาพของข้อมูลส่วนบุคคล

3. การระบุวัตถุประสงค์ในการเก็บรวบรวม

4. ข้อจำกัดในการนำข้อมูลส่วนบุคคลไปใช้

5. การรักษาความมั่นคงปลอดภัย

6. การเปิดเผยเกี่ยวกับการดำเนินการแนวปฏิบัติ และนโยบายที่เกี่ยวข้องกับข้อมูลส่วนบุคคล

7. การมีส่วนร่วมของเจ้าของข้อมูล

8. ความรับผิดชอบของบุคคลซึ่งทำหน้าที่ควบคุมข้อมูล

การดำเนินการตามพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล ควรมี Key Activitiesดังต่อไปนี้

- การวางแนวทางการกำกับดูแลในการคุ้มครองข้อมูลส่วนบุคคล

- โครงสร้างการกำกับดูแล นโยบายการคุ้มครองข้อมูลส่วนบุคคล และกรอบการดำเนินงาน

- การกำหนด “ผู้ควบคุมข้อมูลส่วนบุคคล” “ตัวแทน” “เจ้าหน้าที่คุ้มครองข้อมูลส่วนบุคคล” (DPO Data Protection Officer)

- กำหนด “ผู้ประมวลผลข้อมูลส่วนบุคคล “ตัวแทน”

- การพิจารณาข้อมูลต่างๆ ของธนาคาร เพื่อกำหนด “ข้อมูลส่วนบุคคล” ที่ต้องดำเนินการตามกฎหมายหรือกฎเกณฑ์ที่ประกาศบังคับใช้

- การพัฒนากรอบการกำกับดูแลและบริหารจัดการข้อมูลระดับองค์กร (Data Governance, Data Management, Data Protection)

- การพัฒนากรอบการบริหารความเสี่ยง การประเมินความเสี่ยง การประเมินผลกระทบด้านการคุ้มครองข้อมูลส่วนบุคคล (Privacy/Data Protection Impact Assessment, Risk Assessment)

- การกำหนด Business Owner, Data Owner, Data Protection Officer

- การพัฒนาวิธีปฏิบัติ ขั้นตอนปฏิบัติ คู่มือการปฏิบัติงานในการคุ้มครองข้อมูลส่วนบุคคล

- การสร้างความตระหนัก การเสริมสร้างความรู้ให้กับผู้ปฏิบัติงาน

- การพัฒนากรอบการประสานกับหน่วยงานกำกับดูแล หน่วยงานภาครัฐ และหน่วยงานความร่วมมืออื่นๆ

การเตรียมพร้อมกับ พ.ร.บ. ทั้ง 2 ฉบับ ควรรีบเตรียมการตั้งแต่วันนี้ ก่อนที่หน่วยงานกำกับจะเริ่มดำเนินการตรวจสอบ หรือก่อนที่จะมีเหตุไม่พึงประสงค์เกิดขึ้นในองค์กรของเรา