วิทยาการอำพรางข้อมูล (Steganography) เป็นวิทยาการว่าด้วยการซ่อนข้อมูลภายในข้อมูลอื่น ๆ หรือซ่อนภายในวัตถุ (ทางกายภาพ) อื่น ๆ โดยหากใช้ร่วมกับ การเข้ารหัสลับก็จะเป็นวิธีการปกป้อง ข้อมูลที่ปลอดภัยเป็นพิเศษ คำว่า “steganographia” ในภาษากรีก ซึ่งเป็นรวมกันระหว่าง “steganós” ซึ่งหมายถึง คลุมไว้ (covered) หรือปกปิดไว้ (concealed) และ “-graphia” ซึ่งหมายถึง การเขียน (writing)

ปรากฎหลักฐานการใช้คำ Steganography นี้ครั้งแรกในปี ค.ศ. 1499 ในหนังสือ Steganographia ของ Johannes Trithemius โดยปลอมเป็นหนังสือเวทย์มนต์ ซึ่งปรากฎข้อความ ที่ซ่อนอยู่ในสิ่งอื่น ๆ อาทิเช่น ในรูปภาพ ในบทความ และในรายการซื้อของ เป็นต้น รวมถึงมีการใช้หมึกที่มองไม่เห็น (Invisible ink) ซ่อนอยู่ระหว่างบรรทัดด้วย

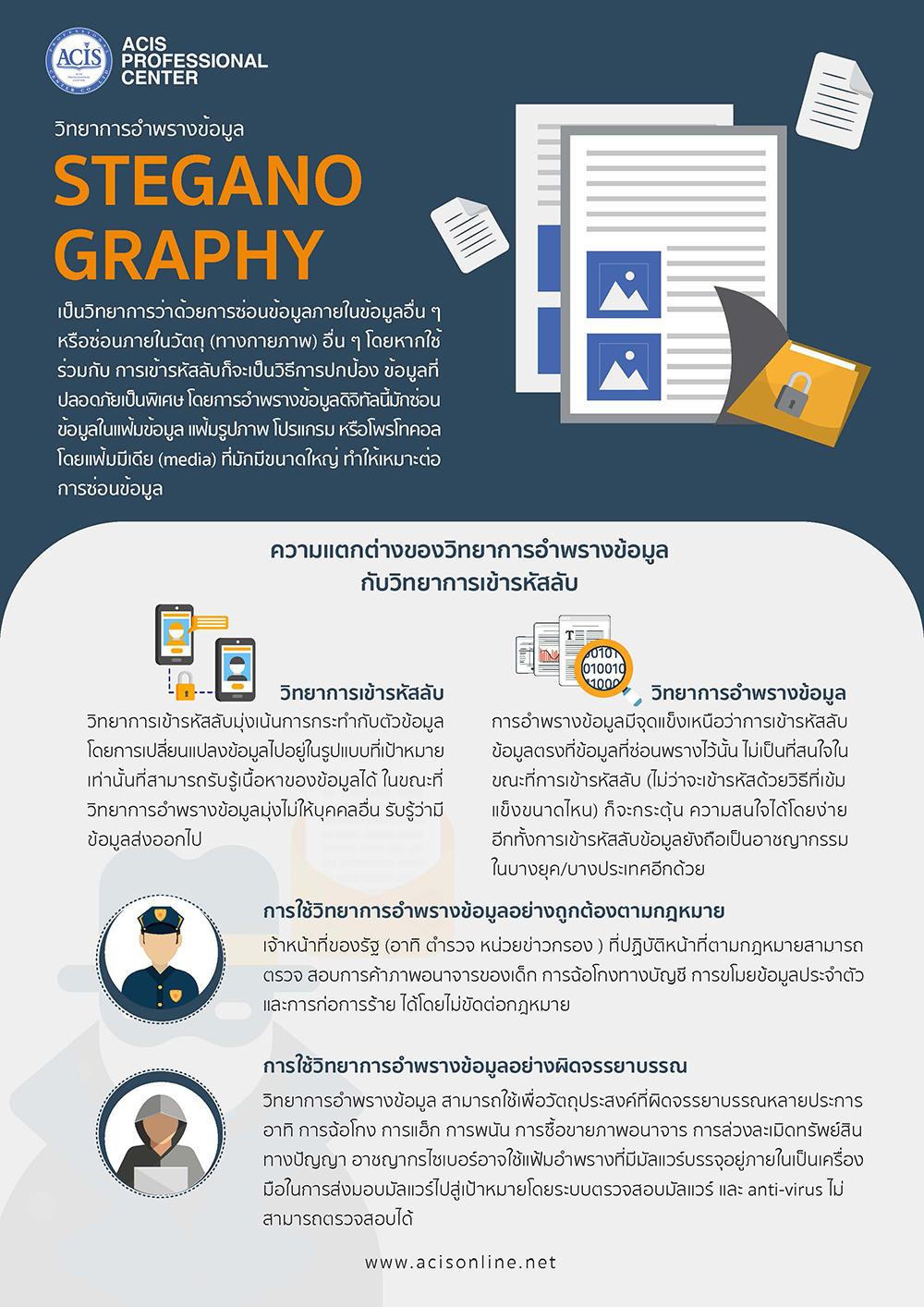

วิทยาการอำพรางข้อมูลมีเนื้อหารวมไปถึงการอำพรางข้อมูลในแฟ้มคอมพิวเตอร์ด้วย โดยการอำพรางข้อมูลดิจิทัลนี้ มักซ่อนข้อมูลในแฟ้มข้อมูล แฟ้มรูปภาพ โปรแกรม หรือโพรโทคอล โดยแฟ้มมีเดีย (media) ที่มักมีขนาดใหญ่ ทำให้เหมาะต่อการซ่อนข้อมูล ตัวอย่างเช่น ผู้ส่งข้อมูลอาจใช้รูปภาพในการซ่อนข้อมูล โดยการใส่รหัสตัวอักษร 1 ตัวลงไปแทนรหัสสีของจุดในรูปภาพ เพียง 1 จุดในทุก ๆ 100 จุด หากภาพมีขนาด 1 ล้านจุดผู้ส่งข้อมูลสามารถซ่อนตัวอักษรเข้าไปได้ถึง 10,000 ตัวอักษร และหากภาพนั้นสีขนาด 24 bit ต่อ 1 จุด จุดที่ถูกซ่อนข้อมูลเข้าไป อาจมีสีเพี้ยนไปเพียงเล็กน้อย สายตามนุษย์ทั่วไปจะแยกแยะความผิดปกติได้ยากมาก

ความแตกต่างระหว่างวิทยาการอำพรางข้อมูล (Steganography) และวิทยาการเข้ารหัสลับ (Cryptography)

วิทยาการเข้ารหัสลับมุ่งเน้นการกระทำกับตัวข้อมูลโดยการเปลี่ยนแปลงข้อมูลไปอยู่ในรูปแบบที่เป้าหมายเท่านั้นที่สามารถรับรู้เนื้อหาของข้อมูลได้ ในขณะที่วิทยาการอำพรางข้อมูลมุ่งไม่ให้บุคคลอื่น รับรู้ว่ามีข้อมูลส่งออกไป

การอำพรางข้อมูลมีจุดแข็งเหนือว่าการเข้ารหัสลับข้อมูลตรงที่ข้อมูลที่ซ่อนพรางไว้นั้น ไม่เป็นที่สนใจ ในขณะที่การเข้ารหัสลับ (ไม่ว่าจะเข้ารหัสด้วยวิธีที่เข้มแข็งขนาดไหน) ก็จะกระตุ้น ความสนใจได้โดยง่าย อีกทั้งการเข้ารหัสลับข้อมูลยังถือเป็นอาชญากรรมในบางยุค/บางประเทศอีกด้วย

หลักการทำงานและการใช้วิทยาการอำพรางข้อมูล

ต่อไปนี้เป็นขั้นตอนที่แสดงถึงกระบวนการทำงานของกระบวนการอำพรางข้อมูล:

- ขั้นตอนที่ 1: อลิซ (ผู้ส่ง) ฝังข้อความลับลงในข้อความปกติ (ข้อความต้นฉบับ) เรียกข้อความผลลัพธ์ว่า “Stego”

- ขั้นตอนที่ 2: ข้อความ “Stego” (ข้อความที่มีข้อความลับ) ถูกส่งผ่านช่องทางที่ ปลอดภัยไปยังบ๊อบ (ผู้รับ)

- ขั้นตอนที่ 3: บ๊อบได้รับข้อความ “Stego”

- ขั้นตอนที่ 4: ข้อความ “Stego” ถูกถอดรหัสผ่านกุญแจ

- ขั้นตอนที่ 5: อีฟ (บุคคลที่สาม) ที่สังเกตกระบวนการสื่อสารระหว่างอลิซและบ็อบคิดว่า ข้อความที่ส่งมานั้นเป็นข้อความธรรมดาทั่วไป จึงไม่ใส่ใจ

การใช้วิทยาการอำพรางข้อมูลอย่างถูกต้องตามกฎหมาย

เจ้าหน้าที่ของรัฐ (อาทิ ตำรวจ หน่วยข่าวกรอง ) ที่ปฏิบัติหน้าที่ตามกฎหมายสามารถตรวจ สอบการค้าภาพอนาจารของเด็ก การฉ้อโกงทางบัญชี การขโมยข้อมูลประจำตัว และการก่อการร้าย ได้โดยไม่ขัดต่อกฎหมาย แม้บางกรณีอาจยังไม่ถือเป็นหลักฐานที่ใช้อ้างอิงในศาลได้ ซึ่งต้องได้รับการ อนุมัติจากศาลก่อนดำเนินการ

เจ้าหน้าที่ของรัฐและบุคคลทั่วไป อาจใช้วิทยาการอำพรางข้อมูลเพื่อกิจกรรมต่อไปนี้ ได้อย่างถูกต้องตามกฎหมาย

- การใช้ลายน้ำที่ซ่อนรหัสไว้ในข้อมูล เพื่อติดตามการใช้ข้อมูลนั้น ๆ

- ติดตามเครื่องหมายการค้า

- จัดเตรียมโหนดในระบบเครือข่ายที่มีการตรวจสอบวัสดุทางการค้า

- การสร้างธนาคารข้อมูลระหว่างประเทศเพื่อรวบรวมข้อมูลเกี่ยวกับการซื้อขายที่ควบคุม โดยหน่วยงานสืบสวน

- การซ่อนรหัสติดตามไว้ในเอกสารลับที่ส่งไปยังช่องทางต่าง ๆ ที่ีสงสัยว่าจะเป็นช่อง ทางที่ความลับรั่วไหลออกไปภายนอก

การใช้วิทยาการอำพรางข้อมูลอย่างผิดจรรยาบรรณ

วิทยาการอำพรางข้อมูล สามารถใช้เพื่อวัตถุประสงค์ที่ผิดจรรยาบรรณหลายประการ อาทิ การฉ้อโกง การแฮ็ก การพนัน การซื้อขายภาพอนาจาร การล่วงละเมิดทรัพย์สินทางปัญญา ไวรัส และการล่วงละเมิดทางเพศ

ผู้ก่อการร้ายและอาชญากรอาจใช้วิทยาการอำพรางข้อมูลเพื่อการสื่อสารกัน โดยที่ความลับไม่รั่วไหลไปสู่เจ้าหน้าที่ อาทิเช่น ข้อมูลการขนส่งยาเสพติด หมายเลขบัญชีที่ใช้ซื้อขายกัน หรือหมายเลขบัญชีบิทคอยน์ เป็นต้น

อาชญากรไซเบอร์อาจใช้แฟ้มอำพรางที่มีมัลแวร์บรรจุอยู่ภายในเป็นเครื่องมือในการส่งมอบมัลแวร์ไปสู่เป้าหมายโดยระบบตรวจสอบมัลแวร์ และ anti-virus ไม่สามารถตรวจสอบได้ นอกจากนี้ ยังอาจจัดการให้มัลแวร์ส่งข้อมูลที่ขโมยมาได้ (อาทิ รหัสบัตรเครดิต หรือข้อมูลอื่นๆของเหยื่อ) ในรูปแบบ ของแฟ้มอำพราง (อาทิ แฟ้ม jpeg) กลับไปหาอาชญากร โดยไม่มีใครสามารถตรวจสอบเนื้อหาได้

ในการก่ออาชญากรรมทางเพศ หน่วยงานในสหรัฐได้ตั้งแนวทางในการตรวจสอบรูปแบบหนึ่งไว้ดังนี้ กลุ่มอาชญากรใช้เว็บไซต์ประมูลทั่วไป (อาทิ ebay) ในการประมูลเครื่องประดับราคาแพง แต่รูปเครื่องประดับที่ปรากฏในข้อมูลการประมูล อาจใช้เป็นแฟ้มอำพราง ที่ซ่อนข้อมูลเหยื่ออาชญากรรม ทางเพศไว้

แม้ในปัจจุบันจะมีเครื่องมือที่สามารถตรวจจับกระบวนการเหล่านี้ได้บ้างแล้ว แต่เราก็ไม่

ควรมองข้ามทฤษฏี และเทคนิควิธีการเอาไว้ด้วยนะครับ ซึ่งนี่ก็เป็นอีกหนึ่งความท้าทายที่ต้องเตรียมพร้อมรับมือในภัยทางไซเบอร์ที่อาจเกิดขึ้นอนาคตได้ครับ