ACIS Research LAB – Information Security Research on Thailand’s Internet Banking/Mobile Banking

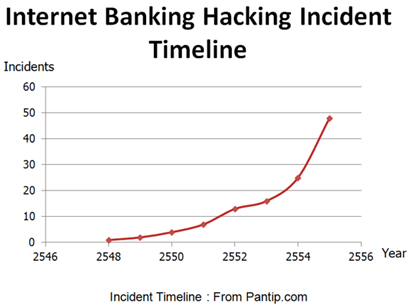

ในปัจจุบันอัตราการเพิ่มขึ้นของจำนวนเหยื่อของการถูกเจาะระบบ Internet Banking ในประเทศไทย (แสดงดังรูปที่ 1) มีอัตราการเพิ่มขึ้นแบบ Exponential หมายถึงเป็นอัตราการเพิ่มขึ้นในอัตราก้าวกระโดดจากปี พ.ศ. 2546 ถึงปี พ.ศ. 2555 อันเป็นผลมาจากพัฒนาการของโปรแกรมมัลแวร์ (MalWare) ที่ใช้ในการขโมยข้อมูลชื่อผู้ใช้และรหัสผ่าน รวมถึง One Time Password (OTP) ของเหยื่อผ่านทาง SMS ซึ่งในปัจจุบันโปรแกรมดังกล่าวมีชื่อเรียกหลายชื่อ เช่น Zeus Trojan, SpyEye Trojan และ SilentBanker Trojan ล้วนแต่มีจุดมุ่งหมายในการโจมตีข้อมูลเพื่อโอนเงินเข้าบัญชีของแฮกเกอร์ทั้งสิ้น การปฏิบัติการเจาะระบบของแฮกเกอร์อย่างต่อเนื่องในตลอด 10 ปีทผ่านมา พบว่ามีจำนวนเหยื่อเพิ่มมากขึ้นเรื่อยๆ เพราะ นอกจากระบบ Internet Banking แล้ว ปัจจุบันธนาคารยังได้พัฒนาระบบ Mobile Banking เพื่อตอบสนองต่อลูกค้า จากกระแสความนิยมการใช้งาน Smartphone โดย Gartner มีการคาดการณ์ว่า ภายในปี ค.ศ.2015 อัตราการพัฒนาแอพพลิเคชั่นสำหรับ Smartphone จะมากกว่าการพัฒนาแอพพลิเคชั่นทั่วไปในอัตราส่วน 4 ต่อ 1

การใช้งานระบบ Mobile Banking ก็มีภัยคุกคามเช่นเดียวกับการใช้งาน Internet Banking ผ่าน Web Browser เนื่องจากปัจจุบันแฮกเกอร์ต่างมุ่งพัฒนามัลแวร์ที่ใช้ในการโจมตีผู้ใช้งาน Smartphone โดยเฉพาะ ระบบปฏิบัติการ iOS และระบบปฏิบัติการ Android แฮกเกอร์ได้อาศัยช่องโหว่บนระบบปฏิบัติการโทรศัพท์เคลื่อนที่ดังกล่าว ประกอบกับความไม่ระมัดระวังของผู้บริโภคในการส่งโปรแกรมโทรจันหรือมัลแวร์ สปายแวร์ต่างๆ เข้าโจมตีผู้บริโภคดังปรากฏอยู่ในหน้าข่าวตลอดหลายเดือนที่ผ่านมา

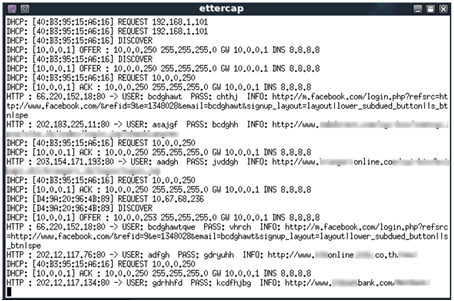

นอกจากการโจมตีด้วยโปรแกรมมัลแวร์แล้ว การใช้งาน Internet Banking และ Mobile Banking โดยใช้ Notebook Table หรือ Smartphone ผ่านเครือข่าย Wi-Fi สาธารณะ (Public Wi-Fi) ก็อาจถูกแฮกเกอร์ดักถอดรหัส SSL เพื่อขโมยชื่อผู้ใช้และรหัสผ่าน โดยแฮกเกอร์จะเปิด Access Point ปลอม (Rouge Access Point) เพื่อล่อลวงให้เหยื่อเข้ามาใช้งาน Wi-Fi Free หากผู้ใช้งานไม่รู้เท่าทันก็อาจถูกจารกรรม ชื่อผู้ใช้และรหัสผ่าน (Username and Password) ได้ โดยปัจจุบันแฮกเกอร์สามารถโจมตีเหยื่อในลักษณะนี้ได้โดยใช้อุปกรณ์ขนาดเล็กพอๆ กับ Smartphone (แสดงดังรูปที่ 2)

เหตุการณ์ต่างๆ ที่เกิดขึ้นนั้นแสดงให้เห็นถึงแนวโน้มภัยคุกคามที่เกิดขึ้นกับการใช้งาน Internet Banking และ Mobile Banking มีแนวโน้มเพิ่มสูงขึ้น นอกจากการสร้างความตระหนักให้กับผู้ใช้งานแล้ว การพัฒนาระบบให้มีความมั่นคงปลอดภัยเพิ่มมากขึ้น หรือการกำกับดูแลให้ระบบของผู้ให้บริการมีความมั่นคงปลอดภัยเหมาะสมกับภัยคุกคามที่เกิดขึ้นในปัจจุบันก็มีความสำคัญไม่แพ้กัน

ทีมงาน ACIS Research LAB ได้ดำเนินการศึกษาวิจัยมาตรการการรักษาความมั่นคงปลอดภัยระบบ Internet Banking และ Mobile Banking ในประเทศไทย โดยดำเนินการสำรวจในระหว่างวันที่ 1-31 มกราคม 2556 และมีการให้คะแนนด้านความมั่นคงปลอดภัย (Scoring) และพบว่าระบบส่วนใหญ่ยังขาดมาตรการที่จำเป็นต่อการรับมือกับภัยคุกคามที่เกิดขึ้นในปัจจุบัน ได้แก่

- การให้ความรู้ หรือ ข้อแนะนำในการรักษาความมั่นคงปลอดภัยให้กับผู้ใช้งาน หรือการจัดหา Anti-MalWare software ให้การทำธุรกรรมมีความมั่นคงปลอดภัย

- การตรวจจับการถูกถอดรหัส SSL โดยโปรแกรม SSLStrip

- อายุการใช้งานของ One Time Password (OTP)

- ลักษณะของการเรียกใช้ One Time Password (OTP) (เฉพาะการเพิ่มบัญชีผู้ใช้งาน หรือ ในทุกๆ ธุรกรรม)

- การแสดงชื่อเจ้าของบัญชีที่จะโอนเงินเข้าในข้อความเดียวกับรหัส OTPทั้งธนาคารเดียวกันและต่างธนาคาร

- การสร้าง Link แบบ Dynamic Path ในส่วนที่มีการเรียกใช้ One Time Password (OTP) เพื่อป้องกันแฮกเกอร์นำ Static Link ไป Hardcode ในโทรจันหรือมัลแวร์

เกณฑ์ในการสำรวจมาตรการรักษาความมั่งคงปลอดภัย Internet Banking และ Mobile Banking

ในการสำรวจมาตรการรักษาความมั่นคงปลอดภัยของระบบ Internet Banking และ Mobile Banking ทาง ACIS Research LAB ได้กำหนดเกณฑ์ในการสำรวจ และวัตถุประสงค์ของการพิจารณาเกณฑ์ดังกล่าว ดังนี้

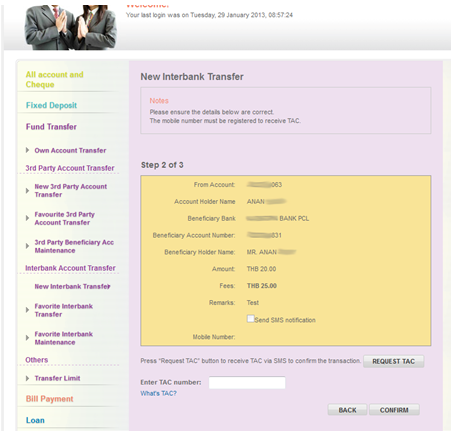

1. Application Platform ที่ใช้ในการพัฒนา Mobile Application/Web Application

วัตถุประสงค์: เพื่อเก็บรวบรวมข้อมูล Platform ที่ใช้พัฒนา เนื่องจากอาจพบช่องโหว่จาก Platform ที่เลือกใช้ในการพัฒนา

รูปที่ 3: ตัวอย่าง Web Application Platform ที่มีการใช้งานในปัจจุบัน (http://trends.builtwith.com/framework)

2. ลักษณะการ Login เข้าใช้บริการ

วัตถุประสงค์: เพื่อรวบรวมข้อมูลลักษณะการ Login เข้าใช้งานระบบของธนาคารต่างๆ เช่นการระบุเฉพาะ ชื่อผู้ใช้ และ รหัสผ่าน หรือ การระบุปัจจัยอื่นๆ ร่วมด้วย เช่นผู้ใช้งานจะต้องเลือกภาพหรือตอบคำถามให้ถูกต้องจึงจะสามารถ Login เข้าใช้งานระบบได้เป็นต้น (แสดงดังรูปที่ 4)

3. วงเงินต่อครั้ง/ วงเงินต่อวัน

วัตถุประสงค์: เพื่อพิจารณาผลกระทบที่อาจเกิดขึ้นจากการถูกโจมตีจากแฮกเกอร์ ได้แก่ วงเงินต่อการทำธุรกรรมต่อครั้ง และวงเงินในการทำธุรกรรมต่อวัน

4. การพัฒนาแอพพลิเคชั่นสำหรับ Smartphone โดยเฉพาะ (Native Application)

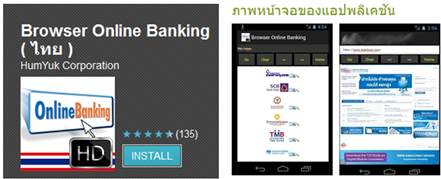

วัตถุประสงค์: เพื่อพิจารณาความพร้อมในการให้บริการลูกค้าของธนาคารที่ใช้งานระบบ Internet Banking และ Mobile Banking การให้บริการลูกค้าด้วย Native Application จะทำให้สามารถกำหนดมาตรการควบคุมได้มากขึ้น เช่นการกำหนดให้ใช้งานเฉพาะเมื่อเชื่อมต่อ Edge/3G เท่านั้น หรืออนุญาตให้ทำธุรกรรมผ่านเครื่องโทรศัพท์ที่ลงทะเบียนไว้เท่านั้น นอกจากนั้นยังลดโอกาสที่จะใช้งาน Native Application จากผู้ให้บริการรายอื่น (แสดงดังรูปที่ 5) ซึ่งอาจเป็นเว็บ Phishing ที่แฮกเกอร์สร้างขึ้นมาเพื่อล่อลวงผู้ใช้งาน

5. ความสามารถในการตรวจสอบการถูกโจมตีด้วยเทคนิค SSLStripของ Mobile Banking (Mobile Banking Automated Check SSLStrip)

วัตถุประสงค์: เพื่อป้องกันการโจมตีด้วยเทคนิค SSLStripผู้ให้บริการที่มี Native Application ควรมีวิธีการแจ้งเตือนผู้ใช้งานว่ามีความปลอดภัยในการใช้งานและปลอดภัยจากการถูกโจมตีด้วยเทคนิคดังกล่าวหรือไม่

6. ความสามารถในการตรวจสอบการถูกโจมตีด้วยเทคนิค SSLStripของ Internet Banking (Internet Banking Automated Check SSLStrip)

วัตถุประสงค์: เพื่อป้องกันการโจมตีด้วยเทคนิค SSLStripเว็บไซต์ที่ให้บริการ Internet Banking ควรมีวิธีการแจ้งเตือนผู้ใช้งานว่ามีความปลอดภัยในการใช้งานและปลอดภัยจากการถูกโจมตีด้วยเทคนิคดังกล่าวหรือไม่ (แสดงดังรูปที่ 6)

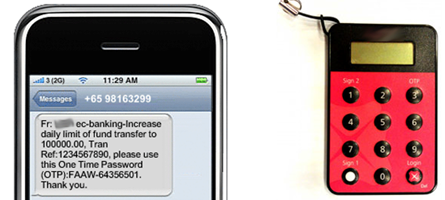

7. ลักษณะของ Two Factor Authentication

วัตถุประสงค์: เพื่อพิจารณารูปแบบของ Two Factor Authentication ว่ามีความปลอดภัยต่อการใช้งานระบบหรือไม่ เช่นการส่ง One Time Password (OTP) ทาง SMS การส่ง OTP ทางอีเมล หรือการใช้ Token (แสดงดังรูปที่ 7)

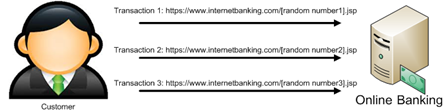

8. มีโปรแกรมป้องกัน Malware ให้ผู้ใช้ หรือมีการให้ข้อมูลข่าวสารกับผู้ใช้

วัตถุประสงค์: เพื่อพิจารณาการให้ข้อมูลข่าวสารที่เกี่ยวข้องกับความปลอดภัยในการใช้งานว่าเพียงพอต่อการใช้งาน ทันต่อเหตุการณ์หรือไม่ และสอดคล้องกับ ประกาศธนาคารแห่งประเทศไทย ที่ สนส. 26/2551 หรือไม่ รวมถึงการจัดหาเครื่องมือเพื่อให้ผู้ใช้งานสามารถใช้งานระบบได้อย่างปลอดภัย (แสดงดังรูปที่ 8 และ 9)

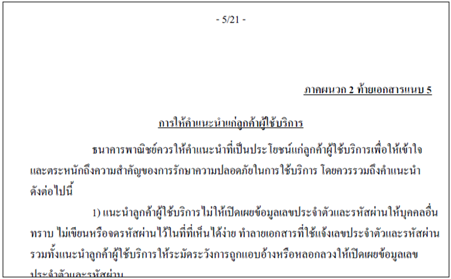

9. มีการสร้าง Dynamic URL ทุกครั้งที่มีการเรียกใช้ OTP

วัตถุประสงค์: เพื่อป้องกันการถูกจารกรรม Session และเรียกใช้งานการทำธุรกรรมทางการเงิน ระบบควรสร้าง Link ให้กับผู้ใช้งานแบบ Dynamic ซึ่งแม้แฮกเกอร์จะได้ Session ของเหยื่อไปก็จะไม่สามารถทำธุรกรรมได้ (แสดงดังรูปที่ 10)

10. ระบบสามารถป้องกันการโจมตีจากโปรแกรม SSLStripได้หรือไม่

วัตถุประสงค์: เพื่อพิจารณาว่าระบบที่ให้บริการสามารถป้องกันไม่ให้ผู้ใช้งานสามารถเข้าถึงระบบในกรณีที่ผู้ใช้งานถูกโจมตีด้วยโปรแกรม SSLStripหรือไม่ หากระบบไม่สามารถป้องกันได้อาจทำให้ผู้ใช้งานถูก

จารกรรม ชื่อผู้ใช้ และ รหัสผ่าน (แสดงดังรูปที่ 11)

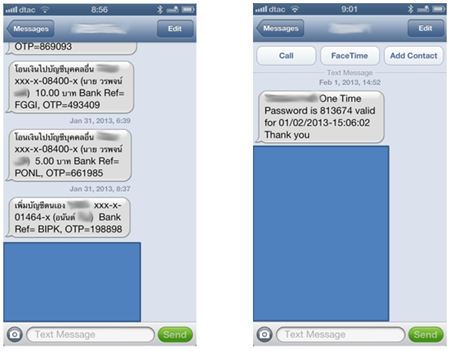

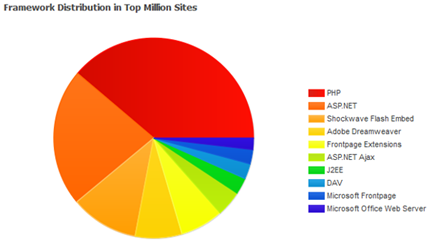

11. อายุการใช้งานของ One Time Password (OTP)

วัตถุประสงค์: เพื่อพิจารณาว่าปัจจุบันธนาคารมีการกำหนดอายุของ OTP เป็นระยะเวลาเท่าใด หากมีการกำหนดระยะเวลาการใช้ OTP ที่มากเกินไป อาจเพิ่มโอกาสที่แฮกเกอร์จะใช้ OTP ไปทำธุรกรรม (แสดงดังรูปที่ 12)

12. ความสามารถในการใช้ Virtual Keyboard ในการป้อนค่า OTP

วัตถุประสงค์: เพื่อลดโอกาสที่จะถูกดักจับ One Time Password (OTP) ในกรณีที่อุปกรณ์ที่ใช้งานติด Malware ที่มีพฤติกรรมเป็น Key Logger การที่ระบบให้พิมพ์รหัส OTP โดยใช้ Virtual Keyboard จะลดโอกาสถูกโจมตีเนื่องจากจะมีการสลับตำแหน่งของปุ่มที่ให้ผู้ใช้งานกดทุกครั้ง (แสดงดังรูปที่ 13)

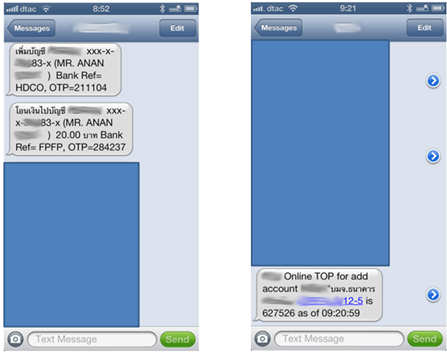

13. การแสดงชื่อผู้รับโอนใน SMS (ธนาคารเดียวกัน)

วัตถุประสงค์: การแสดงชื่อของผู้รับโอนมาพร้อมกับ SMS ที่ส่งรหัส One Time Password (OTP) จะช่วยลดโอกาสที่แฮกเกอร์จะจารกรรมเงินจากบัญชีของผู้ใช้งานได้สำเร็จ เนื่องจากหากผู้ใช้งานพบว่าชื่อผู้รับโอนไม่ใช่ชื่อของคนที่รู้จัก หรือต้องการจะโอนเงินให้ ก็จะไม่กรอกข้อมูลลงในระบบ หรือหากไม่ได้ทำรายการใด ๆ ก็จะสามารถแจ้งธนาคารเพื่อหาวิธีในการแก้ไขต่อไป (แสดงดังรูปที่ 14)

14. การแสดงชื่อผู้รับโอนใน SMS (ต่างธนาคาร)

วัตถุประสงค์: การแสดงชื่อของผู้รับโอนใน SMS ในกรณีที่ผู้รับโอนใช้บัญชีต่างธนาคารจะช่วยป้องกันการจารกรรมเงินจากบัญชีได้เช่นกัน แต่วิธีการดำเนินการอาจมีความยุ่งยากมากกว่าในกรณีเป็นธนาคารเดียวกัน เนื่องจากอาจต้องมีการเชื่อมต่อฐานข้อมูลดังกล่าวกับธนาคารต่างๆ (แสดงดังรูปที่ 15)

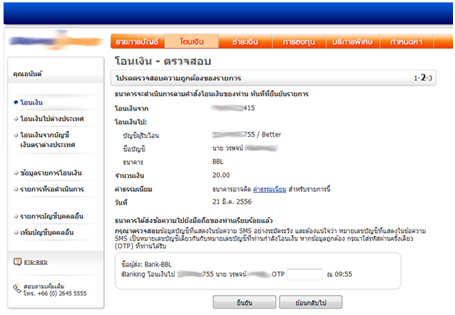

15. การแสดงชื่อผู้รับโอนบนจอภาพขณะกำลังโอน (ธนาคารเดียวกัน)

วัตถุประสงค์: การที่ระบบแสดงชื่อของผู้รับโอนและให้ผู้ใช้งานกดยืนยันอีกครั้งหนึ่งจะช่วยป้องกันการโอนเงินไปยังบัญชีที่แฮกเกอร์จัดเตรียมไว้ (แสดงดังรูปที่ 15)

16. การแสดงชื่อผู้รับโอนบนจอภาพขณะกำลังโอน (ต่างธนาคาร)

วัตถุประสงค์: การที่ระบบแสดงชื่อของผู้รับโอนและให้ผู้ใช้งานกดยืนยันอีกครั้งหนึ่งจะช่วยป้องกันการโอนเงินไปยังบัญชีที่แฮกเกอร์จัดเตรียมไว้ โดยเฉพาะการโอนข้ามธนาคาร (แสดงดังรูปที่ 17)

ในฉบับหน้า ACIS Research LAB ขอนำเสนอผลการสำรวจวิจัย และ ข้อเสนอแนะในการปรับปรุงมาตรการรักษาความปลอดภัยของระบบ Internet Banking และระบบ Mobile Banking ของธนาคารในประเทศไทย อย่าลืมติดตามนะครับ