Understanding Information Security Process Management

by A.Pinya Hom-anek, CISSP

การป้องกันระบบเครือข่ายของเราที่ต่อเชื่อมโยงกับระบบ Internet นั้น ในทางเทคนิคเราใช้คำว่า “Defense Network Perimeter Security” เป็นเรื่องสำคัญที่ทุกองค์กรต้องให้ความสนใจอย่างจริงจังเนื่องจากบริเวณ Perimeter หรือ บริเวณรอยต่อเชื่อมโยงระหว่างระบบภายในของเรา (Intranet) กับโลกภายนอก (Internet) นั้น เป็นบริเวณที่มีความเสี่ยง (Information Security Risk) สูงที่สุด โดยมีโอกาสที่ถูก Hacker บุกจู่โจมเข้ามาผ่านทาง Internet (เราเรียกว่าเป็น “External Threat”) ดังนั้นเราจึงต้องมีขั้นตอนในการป้องกันระบบความปลอดภัยในบริเวณ Perimeter (รวมถึง DMZ) อย่างถูกต้อง

ทุกวันนี้เรามีการติดตั้ง Firewall และ IDS (Intrusion Detection System) ให้กับระบบเครือข่ายที่ต่อเชื่อมกับ Internet และเรามักคิดว่า Firewall และ IDS จะสามารถทำให้เราปลอดภัยจาก Hacker ได้ ในความเป็นจริงนั้น ไม่ว่าเราจะซื้อ Firewall ยี่ห้อที่ดีที่สุด หรือ IDS ที่เก่งที่สุดในตลาดซึ่งต้องใช้เงินจำนวนมหาศาล เราก็ยังพบว่า Hacker สามารถเจาะเข้ามาในระบบเราได้อยู่ดี เนื่องจากการป้องกันที่ดีที่สุดนั้นเราต้องใช้ Concept ที่เรียกว่า “Defense In-Depth” เพราะในการใช้งานจริงนั้น ระบบ Firewall หรือ IDS อาจมีการตั้งค่า Configuration ที่ไม่ถูกต้อง หรือ มีช่องโหว่ (Vulnerability) ใหม่ ๆ เกิดขึ้นอยู่ตลอดแต่เราไม่ได้ตาม Patch ระบบ บางทีความต้องการของธุรกิจ (Business Requirement) ทำให้เราต้องเปิด Ports หรือ Services ที่ทำให้เกิดช่องโหว่ขึ้นมาในระบบโดยเราไม่รู้ตัว เนื่องจากบริเวณ Perimeter ซึ่งประกอบด้วย Firewall,Proxy, IDS หรือ VPN นั้นมีการเปลี่ยนแปลงแก้ไขค่า Configuration ของระบบตาม Business Requirement อยู่เป็นระยะ ดังนั้นการป้องกันระบบให้มีความปลอดภัยอยู่เสมอ จึงเป็นเรื่องที่ค่อนข้างยากในการปฏิบัติจริง

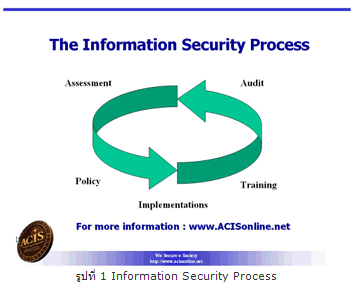

การป้องกันระบบความปลอดภัยข้อมูล ควรมีหลักในการจัดการอย่างเป็นระบบ โดยปกติแล้ว Information Security Process ประกอบด้วย 5 ขั้นตอนหลัก (ดูรูปที่ 1 ) ได้แก่

Assessment => Policy => Implements => Training => Audit

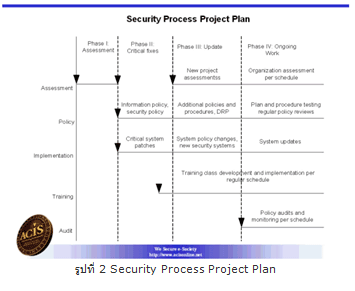

รายละเอียดขั้นตอนในการปฏิบัติ ดูรูปที่ 2 “Security Process Project Plan”

โดยแบ่งออกเป็น Phase ทั้งหมด 4 Phases ได้แก่

Phase 1 Assessment

Phase 2 Critical Fixes

Phase 3 Update

Phase 4 Ongoing Work

จากรูปที่ 1 สามารถอธิบายได้ดังนี้

จุดเริ่มต้นของ Information Security Process โดยทั่วไปแล้ว

Phase ที่ 1 คือ การทำ Assessment โดยทำการเก็บข้อมูลของระบบโดยรวมทั้งด้าน Hardware,Software ตลอดจน Peopleware ก็คือ การสัมภาษณ์พนักงาน และ ศึกษาระบบธุรกิจว่าสอดคล้องกับการติดตั้งระบบ Information Security หรือไม่ จากนั้นขั้นตอนสำคัญของการทำ Assessment ก็คือการวิเคราะห์หาช่องโหว่ของระบบ (Vulnerability Assessment) โดยการใช้ Port Scanner และ Vulnerability Scanner ทำการตรวจสอบระบบว่ามีช่องโหว่ให้ Hacker สามารถเข้ามาได้หรือไม่ หรือ เรามักใช้วิธีที่เรียกว่า “Penetration Testing” คือ การลองทำการ “HACK” ระบบดูว่าจะสามารถเจาะเข้าระบบได้โดยวิธีใด เราจะเรียกว่า “Ethical Hacking” ก็ไม่ผิดนัก การเจาะระบบนั้นต้องอาศัยความสามารถของผู้เชี่ยวชาญด้าน INFOSEC พอสมควร บางรายนิยมจ้างพวก Hacker กลับใจที่มีความสามารถในการเจาะระบบมาลองทำ Penetration Testing ดู แล้วทำเป็นรายงานออกมา เพื่อนำไปใช้ในขั้นตอนถัดไป (รายละเอียดของการเจาะระบบ ผมขอกล่าวโดยละเอียดในฉบับหน้านะครับ)

Phase ที่ 2 ได้แก่ “Critical Fixes” หมายถึง เมื่อเรารู้ว่าระบบเรามีช่องโหว่แล้ว เราควรที่จะรีบแก้ไขโดยเฉพาะช่องโหว่ที่อาจก่อให้เกิดความเสียหายกับระบบที่ระบุได้อย่างชัดเจน (High Risk หรือ High Severity) ขณะเดียวกันเราก็ควรที่จะกำหนดนโยบายในการรักษาความปลอดภัยข้อมูล (Information Security Policy) ให้กับองค์กร ในกรณีที่ยังไม่เคยมีมาก่อน โดยช่วงนี้เราต้องนำ “Best Practices”ของแต่ละระบบมาเป็นหลักเกณฑ์ในการกำหนดนโยบาย จากนั้นเราก็ควรทำการ Patch หรือ Fixes BUG ให้กับระบบ โดยลงเฉพาะ PATCH ที่แก้ปัญหาช่องโหว่ที่มีความรุนแรงมาก ๆ ก่อน (ไม่จำเป็นต้องลง PATCH จนหมด) โดยเราเรียกว่าเป็นการ “Hardening” ระบบในช่วงแรก

Phase 3 ได้แก่ “UPDATE” กล่าวคือ หลังจากที่เราทำ ” Critical Fixed” แล้ว เราก็ควรที่จะทำ Assessment อีกครั้ง โดยทำการพัฒนา Information Security Policy ควบคู่ไปด้วย ควรมีการเพิ่มเติม BCP (Business Continuity Planning) และ DRP (Disaster Recovery Planning) เข้ามาใน Policy ด้วย เมื่อ Policy ถูกตรวจสอบแล้วจึงนำมา “Implement” เพื่อใช้งานจริงกับระบบ ในระหว่างนี้ควรมีการจัด Course “Security Awareness Training” ขึ้นเพื่อที่จะทำให้ทุกคนมีความเข้าใจเรื่อง INFOSEC ได้ดียิ่งขึ้น และยังสามารถปฏิบัติตาม INFOSEC Policy ได้อย่างมีประสิทธิภาพเพราะทุกคนทำตาม Policy ด้วยความเข้าใจและตระหนักว่ามีความสำคัญกับตนเองและองค์กร (ไม่ได้ทำเพราะถูกบังคับ)

Phase สุดท้าย ได้แก่ การปฏิบัติตาม Information Security Process ครบทั้ง 5 ขั้นตอน เราเรียก Phase นี้ว่า “Ongoing Work” หมายถึง งานที่ต้องทำต่อเนื่องจาก Phase ทั้ง 3 ก่อนหน้านี้ โดยแบ่งเป็น

– Assessment ในลักษณะเป็นช่วงระยะเวลาที่กำหนดเป็น Schedule เช่น ทำทุก 1 เดือนเป็นต้น

– Policy ควรมีการทบทวน (Review) นโยบายในการรักษาความปลอดภัย (Information Security Policy) ให้มีความทันสมัยอยู่เสมอ

– Implementation ควรทำการ “Hardening” หรือ ลงมือปิดช่องโหว่ให้กับระบบโดยละเอียด (มากกว่าใน Phase 2 ที่ทำเฉพาะ High Risk/High Severity) ไม่ว่าจะเป็นการปิด Ports หรือ Services ที่เราไม่ได้ใช้ ตลอดจนการลง Patch หรือ Hotfix เพื่อแก้ BUG ที่มากับ Software ซึ่งการทำ “Hardening” ต้องทำเป็นระยะ ๆ อย่างต่อเนื่องเพราะ Vulnerability ของระบบนั้นเกิดขึ้นเป็นระยะ ๆ เช่นกัน เราควรติดตามข่าวสารใน http://www.cert.org หรือhttp://online.securityfocus.com เพื่อให้ทัน Vulnerability ใหม่ ๆ ที่เกิดขึ้นด้วย

– Training ควรมีการจัด Course ฝึกอบรม “Information Security Awareness Training” ให้กับบุคคล 5 กลุ่มได้แก่ ผู้บริหารระดับสูง, ผู้บริหารระดับกลาง, ผู้ดูแลระบบ, ผู้เชี่ยวชาญและรับผิดชอบเรื่อง INFOSEC ในองค์กรโดยเฉพาะ และ ผู้ใช้งานระบบทั่วไป โดยมีรายละเอียดในการฝึกอบรมที่แตกต่างกัน

– Audit ควรมีการตรวจสอบระบบจาก หน่วยงานอื่นที่ไม่ใช่หน่วยงานที่ทำ Assessment ,Implement และ Training เราควรจ้าง Professional 3rd Party มาทำการ Audit ระบบ โดยมี Certified Information System Auditor (CISA) มาทำการ Audit อย่างเป็นขั้นตอน การ Audit เป็นขั้นตอนสุดท้ายที่มีความสำคัญเช่นกัน เราต้อง Audit ระบบเพื่อดูว่ามีการปฏิบัติตาม Information Security Policy ที่ได้กำหนดไว้หรือไม่ และ ระบบยัง Compliance กับ Best Practices หรือ Auditor Checklist อยู่หรือไม่ หลังจากที่มีการใช้งานจริงระบบในช่วงระยะเวลาหนึ่ง

ท่านผู้อ่านคงเห็นแล้วว่า “Information Security Process Management” นั้นเป็นเรื่องที่ต้องทำอย่างต่อเนื่อง และ เป็นขั้นตอนชัดเจน ในฉบับต่อ ๆ ไปผมจะกล่าวถึงรายละเอียดในแต่ละขั้นตอนโดยละเอียด ซึ่งจะเริ่มจากการทำ “Vulnerability Assessment” ก่อนเป็นเรื่องแรก อย่าลืมติดตามนะครับ

จาก : หนังสือ eLeader Thailand

ปีที่15 ฉบับที่167 ประจำเดือน มกราคม 2546

Update Information : 17 ธันวาคม 2545