Threat Horizon 2016 – On The Edge of Trust

Author By: Tirayut Sripeamlap, CGEIT, ACIS Professional Center

Review By: Prinya Hom-anek, CISSP, CISA, CRISC, CGEIT, ACIS Professional Center

Reference Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary

จากรายงานแนวโน้มภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ สำหรับปี 2016 โดย ISF ระบุทิศทางเชิงลบด้านความมั่นคงปลอดภัยทางไซเบอร์ยังคงต่อเนื่อง สู่ปลายขอบของความเชื่อถือที่องค์กรต้องรักษาไว้ให้ได้ รายงานได้ข้อสรุปหลักๆทั้งหมด 3 ประเด็น ได้แก่ 1. ไม่มีใครน่าไว้วางใจในไซเบอร์อีกต่อไป 2. ความเชื่อมั่นในระบบหรือโซลูชั่นการรักษาความมั่นคงปลอดภัยในแนวทางที่ยอมรับโดยทั่วไปเสื่อมสลาย ต้องคิดหาแนวทางใหม่ 3. ความล้มเหลวต่อการรักษาระดับการให้บริการในการรักษาความมั่นคงปลอดภัยทางไซเบอร์ ดังนั้น องค์กรทั่วโลกต้องปรับกระบวนทัศน์ให้มีความสามารถในการปรับตัวเพื่อรองรับการเปลี่ยนแปลง และผลกระทบที่อาจจะเกิดขึ้นจากภัยคุกคามไซเบอร์ในรูปแบบใหม่

รูปที่ 1: “รายงานแนวโน้มภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ ปี 2559” (Threat Horizon 2016 – On The Edge of Trust)

Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary

“The Information Security Forum” (ISF) เป็นองค์กรที่ไม่แสวงหากำไร มีสมาชิกประกอบด้วยองค์กรชั้นนำต่าง ๆ ทั่วโลก ได้จัดทำผลสำรวจ วิเคราะห์ และรายงาน “Threat Horizon Report” เพื่อพยากรณ์แนวโน้มภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ ล่วงหน้าทุก ๆ 2 ปี โดยระบุประเด็นที่ส่งผลกระทบอย่างมีนัยสำคัญต่อองค์กร พร้อมทั้งแนวทางดำเนินการเพื่อป้องกันหรือช่วยลดผลกระทบที่อาจเกิดขึ้น

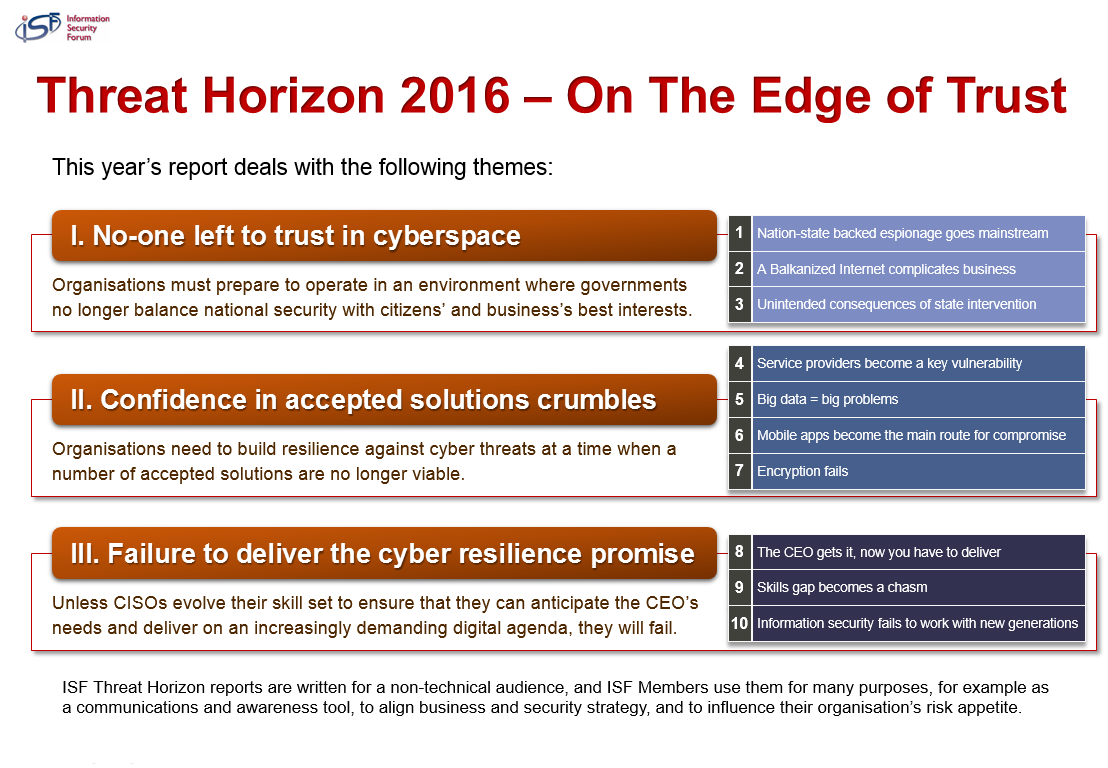

รูปที่ 2: “หัวข้อภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ” (Threat Horizon 2016 – On The Edge of Trust)

Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary

จากรายงานแนวโน้มภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ สำหรับปี 2016 “Threat Horizon 2016” รายงานในธีมหัวข้อ “On The Edge of Trust” (รูปที่ 1 : “รายงานแนวโน้มภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ ปี 2559” Threat Horizon 2016 – On The Edge of Trust) รายงานสรุปทิศทางในเชิงลบ เป็นภัยความเสี่ยง 3 ประเด็นหลัก

- ไม่มีใครน่าไว้วางใจในไซเบอร์อีกต่อไป

No-one left to trust in cyberspace - ความเชื่อมั่นในระบบหรือโซลูชั่นการรักษาความมั่นคงปลอดภัยในแนวทางที่ยอมรับโดยทั่วไปเสื่อมสลาย ต้องคิดหาแนวทางใหม่

Confidence in accepted solutions crumbles - ความล้มเหลวต่อการรักษาระดับการให้บริการในการรักษาความมั่นคงปลอดภัยทางไซเบอร์

Failure to deliver the cyber resilience promise

ภัยความเสี่ยงทั้ง 3 ประเด็นหลัก ประกอบด้วยเรื่องที่องค์กรต้องให้ความสำคัญ 10 หัวข้อ (รูปที่ 2 : “หัวข้อภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ” Threat Horizon 2016 – On The Edge of Trust)

- ไม่มีใครน่าไว้วางใจในไซเบอร์อีกต่อไป

No-one left to trust in cyberspace- การจารกรรมไซเบอร์ที่สนับสนุนโดยหน่วยงานภาครัฐ จะกลายเป็นกระแสหลัก

- การควบคุมอินเทอร์เน็ตภายในประเทศหรือภูมิภาค จะสร้างความยุ่งยากต่อธุรกิจ

- ผลสืบเนื่องที่ไม่พึงประสงค์ จากการแทรกแซงของภาครัฐ

- ความเชื่อมั่นในระบบหรือโซลูชั่นการรักษาความมั่นคงปลอดภัยในแนวทางที่ยอมรับโดยทั่วไปเสื่อมสลาย ต้องคิดหาแนวทางใหม่

Confidence in accepted solutions crumbles- ผู้ให้บริการ จะกลายเป็นช่องโหว่สำคัญ

- Big Data จะกลายเป็นปัญหาใหญ่

- แอพพลิเคชั่นมือถือ จะกลายเป็นช่องทางหลักที่ถูกเจาะข้อมูล

- การเข้ารหัสข้อมูล ไม่เกิดผล

- ความล้มเหลวต่อการรักษาระดับการให้บริการในการรักษาความมั่นคงปลอดภัยทางไซเบอร์

Failure to deliver the cyber resilience promise- CEO รับรู้ ถึงเวลาที่ต้องป้อนข้อมูลวางแนวทาง

- ความแตกต่างด้านทักษะ จะมีช่องห่างกว้างมากขึ้น

- ความมั่นคงปลอดภัยสารสนเทศ จะไม่สามารถใช้ได้กับคนรุ่นใหม่

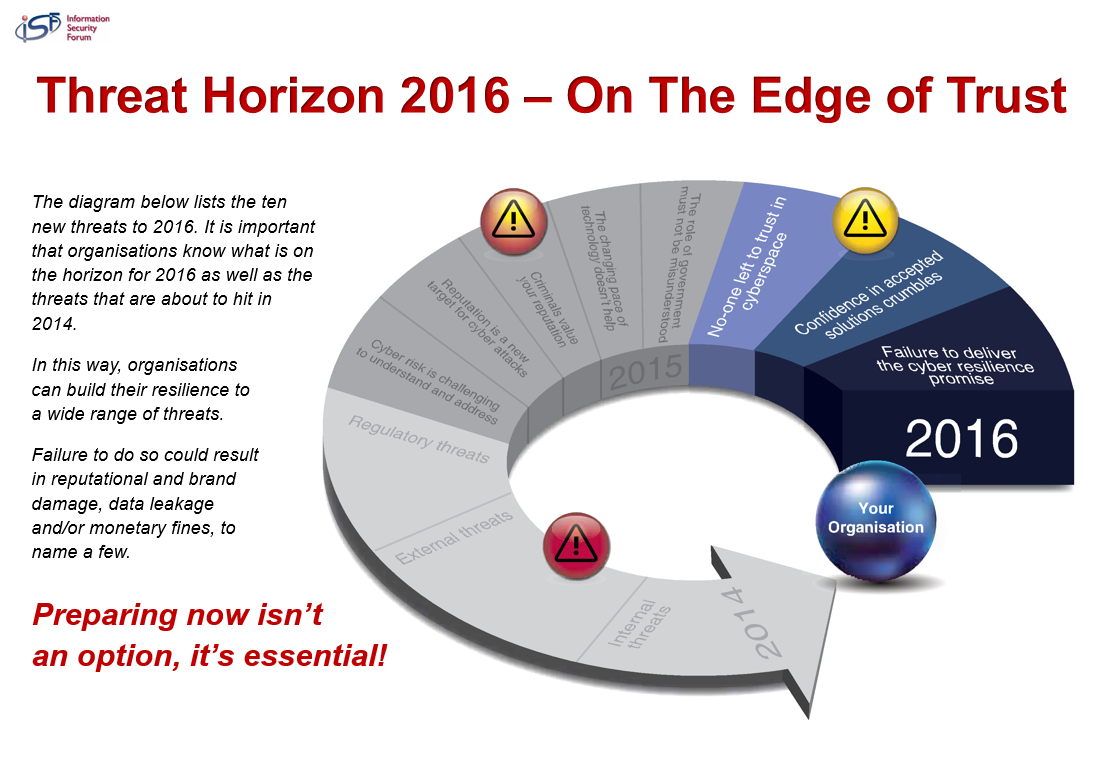

ISF ได้ระบุเพิ่มเติมว่า นอกจากประเด็นและหัวข้อที่ระบุใน “Threat Horizon 2016” แล้ว องค์กรจะต้องพิจารณาต่อเนื่องจากประเด็นหัวข้อภัยคุกคามที่ได้นำเสนอมาตั้งแต่ “Threat Horizon 2014” ที่ส่งผลถึงภัยคุกคาม 2016 (รูปที่ 3 : “ภาพรวมหัวข้อภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ ปี 2014, 2015, 2016” และ รูปที่ 4 : “ประเด็นภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ เปรียบเทียบ ปี 2014, 2015, 2016”) โดยเน้นย้ำว่า เตรียมการรับมือภัยไซเบอร์ตอนนี้ไม่ใช่เป็นแค่ทางเลือก แต่เป็นสิ่งจำเป็นที่สุดที่ต้องทำเลยทันที

Threat Horizon 2014 มาในธีม “Managing risks when threats collide” การจัดการความเสี่ยง เมื่อเผชิญกับภัยคุกคาม รายงานระบุภัยคุกคามจำนวน 10 หัวข้อ สรุปเป็น 3 ประเด็น ได้แก่ (1) ภัยคุกคามภายนอก (External threats) อาทิ ความซับซ้อนของอาชญากรรมไซเบอร์ การจารกรรมที่สนับสนุนโดยภาครัฐ การโจมตีทางไซเบอร์ที่ส่งผลกระทบเสียหายทางกายภาพ (2) ภัยคุกคามจากกฎระเบียบ (Regulatory threats) อาทิ หน่วยงานกำกับดูแลต้องการให้มีความโปร่งใสยิ่งขึ้น ทั้งเหตุการณ์ incidents และการเตรียมความพร้อมด้านความมั่นคงปลอดภัย ตลอดจนข้อกำหนดที่มีมากขึ้นด้านการคุ้มครองข้อมูลส่วนบุคคล และ (3) ภัยคุกคามภายใน (Internal threats) อาทิ การครอบงำของเทคโนโลยีสารสนเทศที่องค์กรพิจารณานำมาใช้งานโดยปราศจากความรู้ความเข้าใจในความเสี่ยงด้านความมั่นคงปลอดภัย

Threat Horizon 2015 มาในธีม “More danger from known threats” อันตรายที่มากขึ้นจากภัยคุกคามที่รู้จักกันดี รายงานระบุภัยคุกคามจำนวน 10 หัวข้อ สรุปเป็น 5 ประเด็น ได้แก่ (1) ชื่อเสียงภาพลักษณ์องค์กรตกเป็นเป้าหมายการโจมตีทางไซเบอร์ อาทิ การกระทำ (ลองของ) จากคนภายใน การเจาะระบบเป็นผลให้เกิดความกลัว ความไม่แน่นอน และความคลางแคลงใจ (2) อาชญากรไซเบอร์ตีมูลค่าข้อมูลของคุณ เมื่ออาชญากรรมกลายเป็นบริการที่เรียกซื้อกันได้ ข้อมูลรั่วไหลตลอดเวลา (3) ความเสี่ยงไซเบอร์ท้าทายต่อการทำเข้าใจและพิจารณา CEO ยังไม่เข้าใจโลกไซเบอร์ทั้งความเสี่ยงแล โอกาส องค์กรไม่สามารถสรรหาบุคลากรที่เหมาะสมได้ ประเด็นความมั่นคงปลอดภัยของการจ้างบริการภายนอก (Outsourcing) (4) เทคโนโลยีที่เปลี่ยนไปไม่ได้ช่วยอะไร BYOC (Bring your own cloud) ทำให้เพิ่มความเสี่ยงที่ไม่สามารถบริหารจัดการและ BYOD (Bring your own device) มีผลให้ความเสี่ยงด้านสารสนเทศมีความเสียหายเพิ่มขึ้น (5) บทบาทภาครัฐจะต้องไม่ไขว้เขว ภาครัฐและหน่วยงานกำกับดูแลจะต้องมีบทบาทสำคัญที่ช่วยองค์กรในการรับมือภัยความเสี่ยงทางไซเบอร์

รูปที่ 3: “ภาพรวมหัวข้อภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ ปี 2014, 2015, 2016”

Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary

รูปที่ 4: “ประเด็นภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ เปรียบเทียบ ปี 2014, 2015, 2016”

Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary

จากรายงาน Threat Horizon สำหรับปี 2014 และ 2015 มาถึงปี 2016 ความรุนแรงของภัยคุกคามไซเบอร์ยังคงมีต่อเนื่อง องค์กรไม่มีความสามารถในการปรับตัวและรับมือ CEO เริ่มเข้าใจ แต่ผู้บริหารที่รับผิดชอบ ไม่สามารถจะให้ข้อมูลแผนงานและแนวทางดำเนินการได้ และมาตรการความมั่นคงปลอดภัยที่มีก็ไม่เหมาะกับคนรุ่นใหม่ ขณะที่โซลูชั่นที่ใช้งานกันโดยทั่วไปจะกลายเป็นภัยคุกคามสำคัญเสียเอง ทั้งจากการใช้งานผู้ให้บริการภายนอก แอพพลิเคชั่นมือถือ การเข้ารหัสข้อมูล และการจัดการข้อมูลขนาดใหญ่ขององค์กร ตลอดจนบทบาทภาครัฐที่เข้ามาแทรกแซงหรือควบคุมอินเทอร์เน็ต รวมทั้งการสนับสนุนเต็มที่ของภาครัฐในการจารกรรมทางไซเบอร์

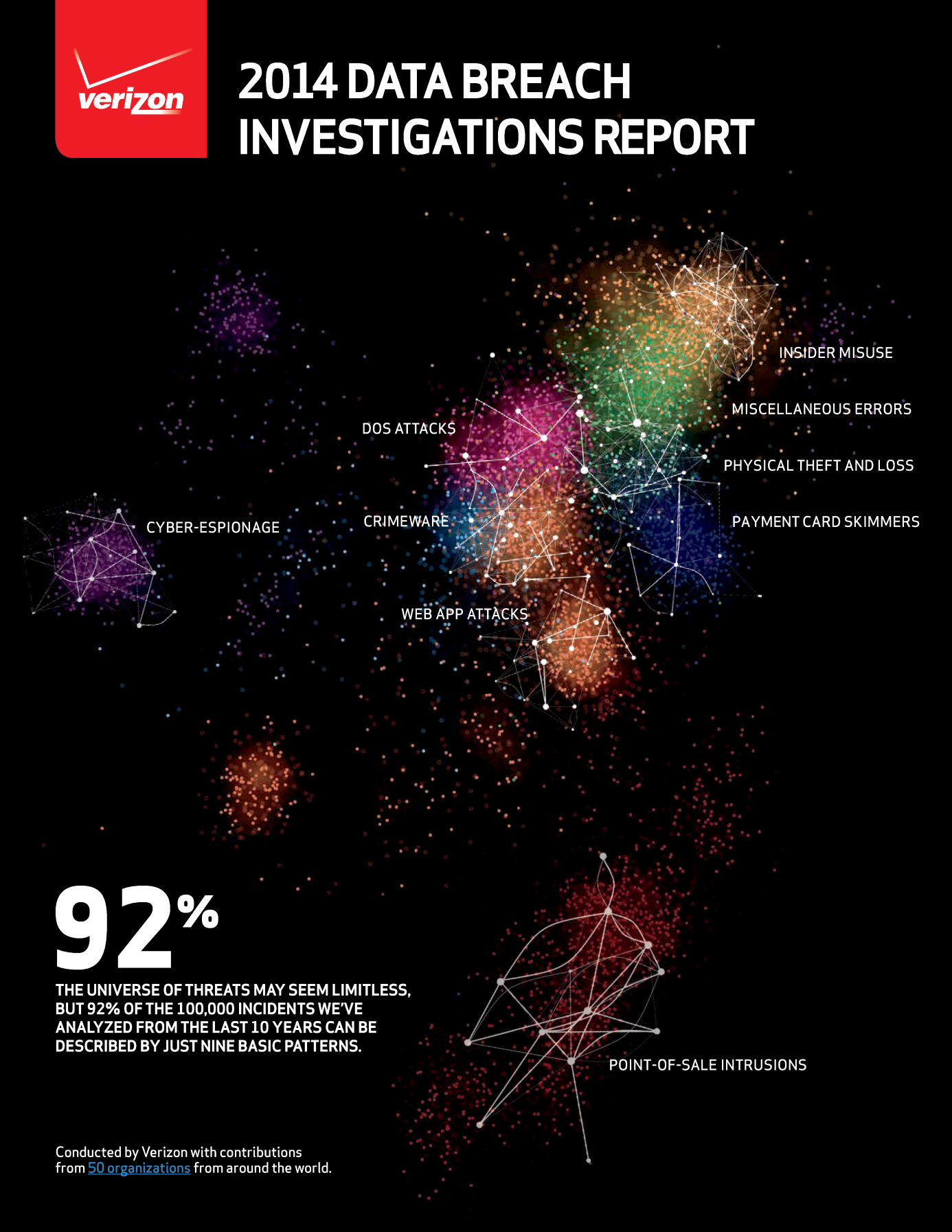

การจารกรรมทางไซเบอร์ (Cyber Espionage) จะทวีความเข้มข้นรุนแรงมากขึ้น จากรายงาน Verizon 2014 Data Breach Investigations Report (www.hacksurfer.com/posts/cyber-espionage-on-the-rise) ซึ่งรวบรวมผลสำรวจและข้อมูลจากองค์กรชั้นนำ ได้สรุปผลการวิเคราะห์พฤติกรรม incidents จากภัยคุกคามต่าง ๆ ในรอบ 10 ปี (รูปที่ 5 : “สรุปรูปแบบพื้นฐาน “9 Basic Patterns” จากผลการวิเคราะห์พฤติกรรม incidents ในรอบ 10 ปี”) สรุปได้ว่าโดยส่วนใหญ่เป็น 1 ใน 9 รูปแบบพื้นฐาน ดังนี้

- การจารกรรมทางไซเบอร์ (Cyber-Espionage)

- การโจมตีระบบ (DoS Attacks)

- โปรแกรมมุ่งร้ายเพื่อก่ออาชญากรรม (Crimeware)

- การโจมตีแอพพลิเคชั่นเว็บ (Web App Attacks)

- การเจาะระบบซื้อขาย (Point-of-Sale Intrusions)

- การดูดข้อมูลเพื่อทำปลอมบัตร (Payment Card Skimmers)

- การขโมยหรือการทำให้สูญเสียทางกายภาพ (Physical Theft and Loss)

- ความผิดพลาดประเภทต่าง ๆ (Miscellaneous Errors)

- การใช้งานผิดวัตถุประสงค์จากคนในองค์กร (Insider Misuse)

Crimeware เป็นมัลแวร์ที่มุ่งเป้าเพื่อก่ออาชญากรรมในรูปแบบต่าง ๆ ที่เป็นภัยคุกคามรูปแบบใหม่สำหรับผู้ใช้อินเทอร์เน็ต ซึ่งเป็นซอฟต์แวร์ที่เขียนขึ้นมาโดยเฉพาะที่ลอบติดตั้งในคอมพิวเตอร์ โดยมุ่งเน้นการได้รับประโยชน์ทาง ด้านการเงินและการนำข้อมูลไปใช้หาประโยชน์ ตั้งแต่การขโมยข้อมูลสำคัญและข้อมูลเพื่อทำธุรกรรมทางการเงิน การปลอม E-mail ตัวอย่าง Crimeware อาทิ โปรแกรมดักจับการป้อนข้อมูลผ่านแป้นพิมพ์ (Key logging), การทำเว็บหลอกลวง (Spy-Phishing), การควบคุมคอมพิวเตอร์ของเหยื่อทางไกล (Backdoor), ซอฟต์แวร์เรียกค่าไถ่ (Ransomware) ที่ปัจจุบันเริ่มพบเหยื่อมากขึ้น มากกว่าโปรแกรมที่มุ่งโจมตีทำลายแบบเดิมอย่างไวรัสคอมพิวเตอร์ Crimeware จะเป็นรูปแบบที่เห็นกันได้บ่อยขึ้นในโลกไซเบอร์

รูปที่ 5: “สรุปรูปแบบพื้นฐาน (9 Basic Patterns) จากผลการวิเคราะห์พฤติกรรม incidents ในรอบ 10 ปี”

Source: Verizon 2014 Data Breach Investigations Report, rp_Verizon-DBIR-2014

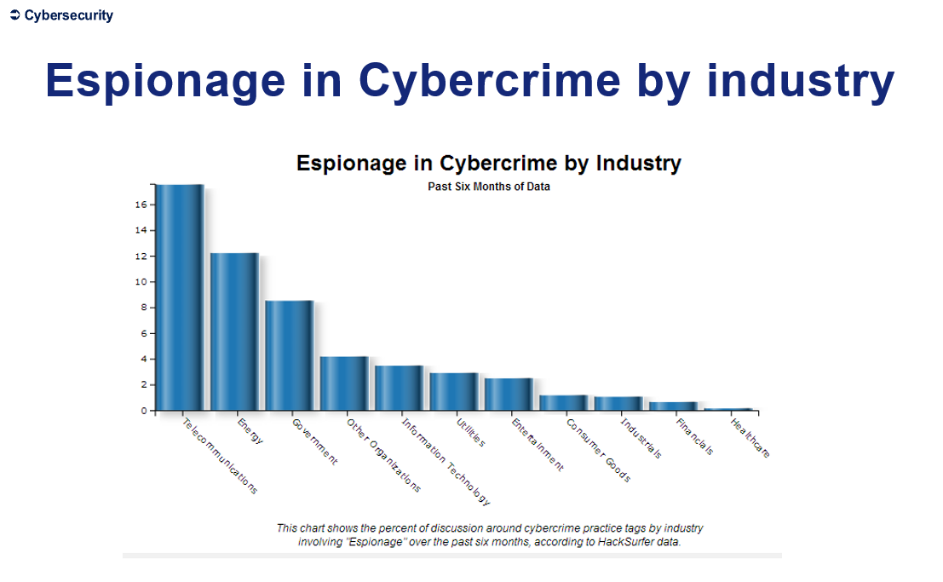

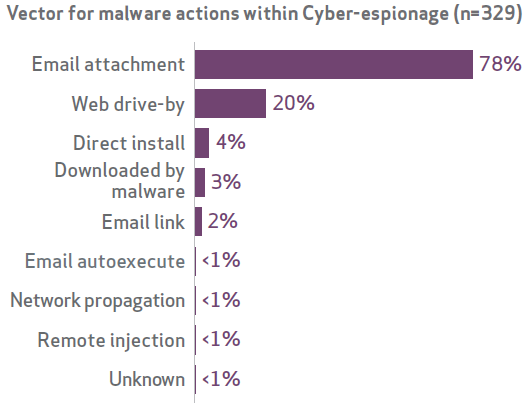

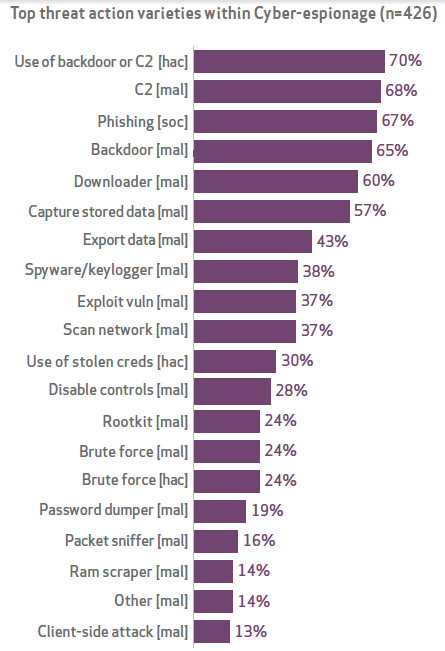

จากฐานข้อมูล HackSurfer data พบว่ากลุ่ม incident ในอันดับสูงสุดมาจากการจารกรรมไซเบอร์ที่ได้รับการสนับสนุนจากหน่วยงานภาครัฐ ซึ่งจะมีความร้ายแรงยิ่งกว่าการแฮกเจาะระบบของกลุ่ม Hacktivists ทั้งนี้ หากจำแนกเป็นกลุ่มอุตสาหกรรมแล้ว จะพบว่า 3 อันดับแรก ที่มีการโจมตีที่เป็นจารกรรมไซเบอร์ ได้แก่ กลุ่มโทรคมนาคม กลุ่มพลังงาน และกลุ่มหน่วยงานรัฐ (รูปที่ 6 : “การจารกรรมที่เป็นอาชญากรรมไซเบอร์จำแนกตามกลุ่มอุตสาหกรรม”) โดยช่องทางที่ใช้กันมากที่สุด คือ การแนบไฟล์ในอีเมล์ (รูปที่ 7 : “ช่องทางการจารกรรมไซเบอร์”) รวมทั้งวิธีการที่ใช้มากที่สุด คือ การใช้ Backdoor และ Phishing (รูปที่ 8 : “วิธีการที่ใช้ในการจารกรรมไซเบอร์”)

รูปที่ 6: “การจารกรรมที่เป็นอาชญากรรมไซเบอร์จำแนกตามกลุ่มอุตสาหกรรม”

Source: Verizon 2014 Data Breach Investigations Report, rp_Verizon-DBIR-2014

รูปที่ 7: “ช่องทางการจารกรรมไซเบอร์”

Source: Verizon 2014 Data Breach Investigations Report, rp_Verizon-DBIR-2014

รูปที่ 8: “วิธีการที่ใช้ในการจารกรรมไซเบอร์”

Source: Verizon 2014 Data Breach Investigations Report, rp_Verizon-DBIR-2014

จากผลการวิเคราะห์ในรายงาน Verizon 2014 Data Breach Investigations Report ดังกล่าว สนับสนุนประเด็นภัยคุกคามไซเบอร์ในประเด็นแรกของรายงาน Threat Horizon 2016 นั่นคือ ภายในอีก 2 ปีข้างหน้า “จะไม่มีใครที่จะน่าเชื่อถือและไว้ใจในโลกไซเบอร์อีกต่อไป” (No-one left to trust in cyberspace) เพราะทุกสิ่งทุกอย่างในโลกไซเบอร์ดูจะเชื่อถือไม่ได้อีกแล้ว การหลอกลวงเอาข้อมูลผ่านรูปแบบและช่องทางต่าง ๆ ทางอินเทอร์เน็ต การดาวน์โหลดข้อมูลจากอินเทอร์เน็ต การปลอมข้อมูลในเว็บโซเชี่ยล ฯลฯ ล้วนทำให้เชื่อถือไม่ได้ และยิ่งไปกว่านั้นเป็นการจารกรรมไซเบอร์ด้วยโปรแกรมและซอฟต์แวร์ที่สนับสนุนพัฒนาขึ้นโดยภาครัฐ เพื่อติดตามพฤติกรรมกลุ่มเป้าหมายที่ต้องการที่จะมีวงกว้างมากขึ้น การกล่าวหาไปมาระหว่างกันของประเทศมหาอำนาจที่อ้างว่ารัฐบาลหรือหน่วยงานรัฐของฝ่ายตรงข้าม เป็นผู้แฮกระบบหรือล้วงข้อมูลความลับของประเทศตน ดังนั้น แนวโน้มการควบคุมหรือแทรกแซงระบบอินเทอร์เน็ต หรือ อาจเรียกได้ว่าปิดประเทศด้านไซเบอร์ เฉพาะบางช่องทางที่ต้องการควบคุม จะมีให้เห็นมากขึ้น อย่างที่ประเทศจีนได้สร้างกำแพงเมืองจีนในโลกไซเบอร์อยู่ในขณะนี้ ทั้งเพื่อปกป้องพลเมืองตนเองไปที่จะผจญสื่อสารโลกภายนอก และป้องกันคนภายนอกเข้ามา ทั้งนี้ รายละเอียดหัวข้อภัยคุกคาม พร้อมทั้งแนวทางดำเนินการของแต่ละหัวข้อ ผู้เขียนขอกล่าวถึงในฉบับหน้า อย่าลืมติดตามนะครับ