ช่องโหว่ของเร้าเตอร์ กับผลกระทบต่อความมั่นคงของชาติ

Abstract

จากการที่ผู้ทดสอบเจาะระบบชาวอัลจีเรีย นามว่า Abdelli Nassereddine ได้ค้นพบช่องโหว่ Unauthorized access and Password Disclosure ที่สามารถเข้าถึงไฟล์ “rom-0” ของเร้าเตอร์ยี่ห้อ TP-LINK รุ่นหนึ่ง ที่ซึ่งถูกแจกจ่ายโดยผู้ให้บริการอินเตอร์เน็ทให้กับผู้ใช้งานอินเตอร์เน็ทในประเทศอัลจีเรีย โดยที่ไฟล์ rom-0 นั้นเป็นไฟล์ที่ใช้ในการสำรองการตั้งค่า ซึ่งมีข้อมูลการตั้งค่าต่าง ๆ ของตัวเร้าเตอร์ รวมถึงรหัสผ่านที่ใช้ในการเข้าไปบริหารจัดการและตั้งค่าของเร้าเตอร์ รวมถึงมีการกล่าวถึงการยกระดับการโจมตีโดยใช้เทคนิค DNS Hijacking เพื่อขโมยข้อมูลบัญชี Internet Banking และเข้าควบคุมเครื่องคอมพิวเตอร์เหยื่อได้ ทางผู้จัดทำบทความนี้จึงได้ทำการค้นคว้าเพิ่มเติม และพบว่า ไม่ใช่เฉพาะเร้าเตอร์รุ่นที่ถูกกล่าวถึงเท่านั้นที่มีช่องโหว่ประเภทนี้ เร้าเตอร์ที่มีช่องโหว่นี้ ในประเทศไทย ได้มีการแจกจ่ายให้กับผู้ใช้งาน (รวมถึงผู้เขียนบทความเองด้วย) ที่ได้ทำการเปิดใช้บริการอินเตอร์เน็ทความเร็วสูง หรือแม้กระทั่งการซื้อมาใช้เอง ทำให้ผลกระทบที่เกิดขึ้นนั้น ส่งผลเป็นวงกว้าง (large scale cyber threat) และอาจจะส่งผลต่อความมั่นคงของระบบสารสนเทศในระดับชาติได้ โดยในบทความนี้จะกล่าวถึงภัยคุกคามที่จะเกิดต่อผู้ใช้งานเร้าเตอร์ที่มีช่องโหว่ประเภทนี้ให้มากที่สุด รวมถึงการป้องกันการถูกโจมตีในกรณีที่ยังไม่มีการอัพเดท firmware เพื่อแก้ไขช่องโหว่จากเจ้าของผลิตภัณฑ์

Introduction

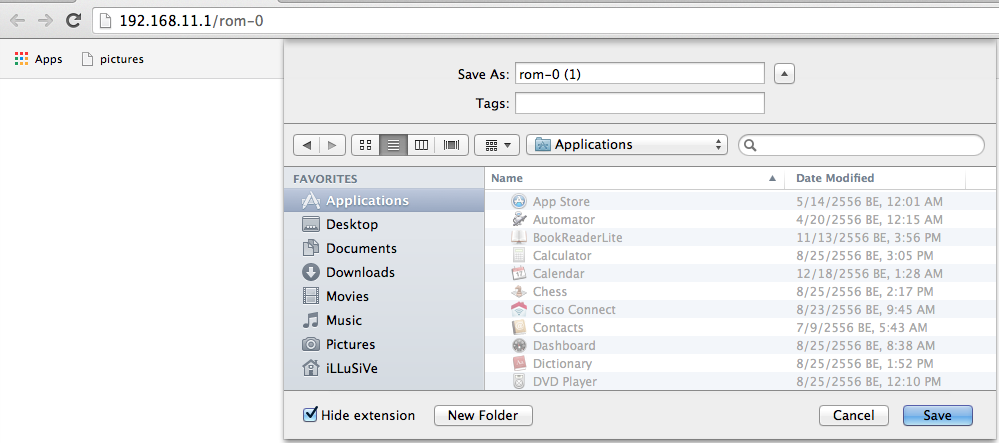

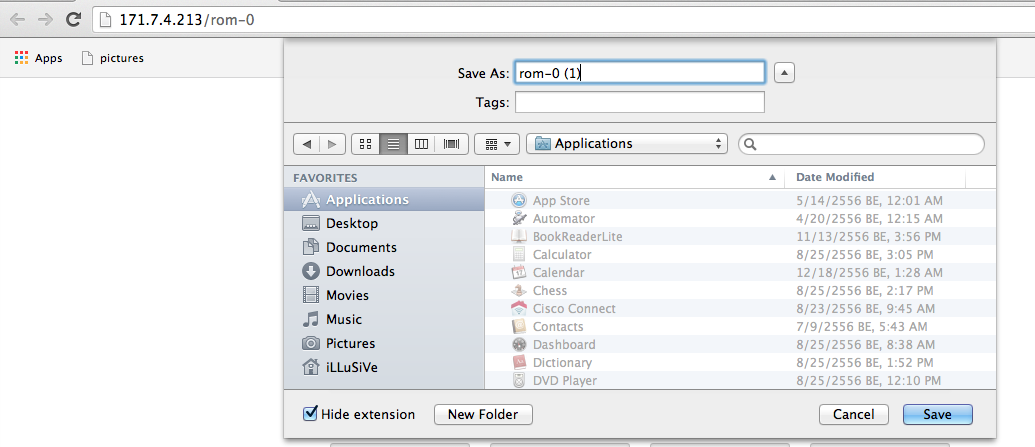

ช่องโหว่ Unauthorized access and Password Disclosure นั้นสามารถทดสอบได้โดยเข้าถึงไฟล์ “rom-0” ของเร้าเตอร์ผ่านทาง URL ดังนี้ “http://<Router’s IP Address>/rom-0” ดังรูปที่ 1 และ 2 หากสามารถดาวน์โหลดไฟล์ rom-0 ได้โดยไม่ต้องผ่านการกรอกรหัสผ่าน ใด ๆ แสดงว่าเร้าเตอร์นั้นมีช่องโหว่ ซึ่ง IP Address ของเร้าเตอร์นั้นจะเป็น Private IP Address หรือ Public IP Address ก็ได้ และถ้าหากสามารถเข้าถึงไฟล์ rom-0 ผ่าน Public IP Address ได้ นั่นหมายความว่า คนอื่น ๆ ที่อยู่ในอินเตอร์เน็ท ก็สามารถดาวน์โหลดไฟล์ rom-0 ออกไปได้เช่นกัน

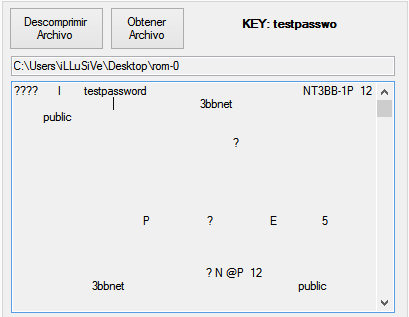

หลังจากที่ได้ไฟล์ rom-0 แล้วนำมา decompress ด้วยโปรแกรม เพื่ออ่านข้อมูล จะได้ข้อมูลต่าง ๆ รวมถึงรหัสผ่านในการเข้าไปบริหารจัดการเร้าเตอร์ ดังรูปที่ 3

หลังจากที่ได้เห็นถึงกระบวนการได้รหัสผ่านมาแล้ว ต่อไปนี้จะกล่าวถึงภัยคุกคามต่าง ๆ ที่จะเกิดขึ้นหลังจากนี้ ในหัวข้อถัดไป

Attacking Scenarios

ช่องโหว่ที่ถูกค้นพบนั้น สามารถนำไปใช้ในการโจมตีได้ ดังนี้

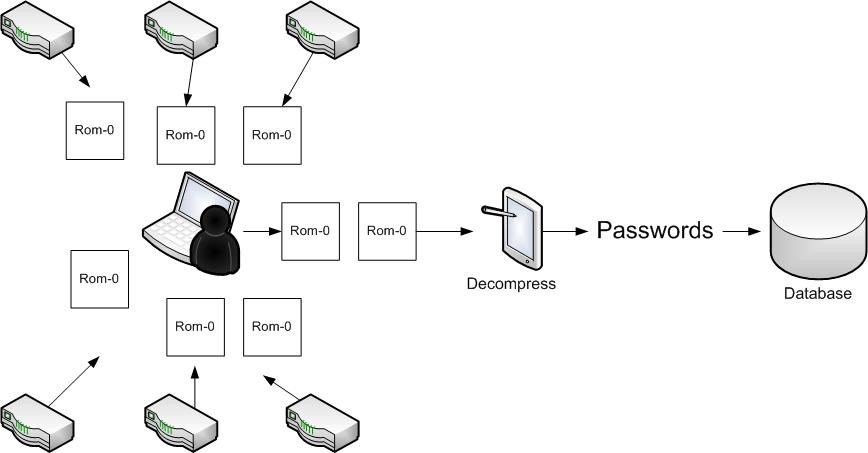

1. Password Harvesting: การเก็บรวบรวมข้อมูลรหัสผ่านเพื่อใช้เป็นฐานข้อมูลในการโจมตีระบบอื่น ๆ ภายในประเทศไทย โดยเฉพาะกลุ่มของรหัสผ่านที่คาดเดาง่าย

เริ่มด้วยการที่ผู้บุกรุกจะสแกนหาพอร์ท 80 บนเครือข่ายอินเตอร์เน็ท (ซึ่งเป็นพอร์ทที่ส่วนใหญ่ใช้สำหรับการบริหารจัดการระยะไกล (Remote Administration)) จากนั้นก็จะทำการเขียนโปรแกรมอัตโนมัติให้เข้าไปดาวน์โหลดไฟล์ rom-0 มาเก็บไว้

พอได้ไฟล์ rom-0 มาแล้ว ก็จะนำไป decompress เพื่อให้ได้รหัสผ่าน รวมถึงข้อมูลอื่น ๆ ออกมาแล้วก็จะนำไปเก็บลงฐานข้อมูลต่อไป ดังในรูปที่ 4

รูปที่ 3: การใช้โปรแกรมในการอ่านข้อมูล rom-0 และรหัสผ่านที่ได้

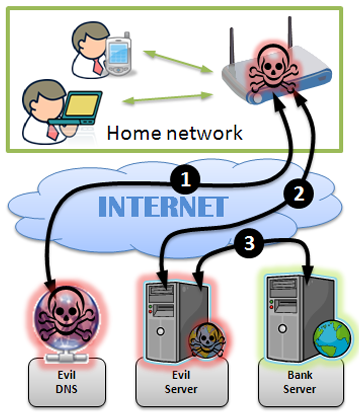

2. Domain Name System (DNS) Hijacking: การปรับเปลี่ยนการตั้งค่าของระบบ DNS ที่ใช้ในการค้าหา IP Address ของเครื่องแม่ข่ายที่มี Domain Name ต่าง ๆ ที่ให้บริการอยู่บนอินเตอร์เน็ท เพื่อให้เป็นไปตามที่ผู้โจมตีต้องการ

โดยปกติทั่วไปในอินเตอร์เน็ท เวลาเครื่องคอมพิวเตอร์มีการติดต่อสื่อสารกัน จะสื่อสารถึงกันโดยอาศัยสิ่งที่เรียกว่า IP Address (Internet Protocol Address) เป็นตัวระบุผู้ที่อยู่ปลายทาง อย่างเช่น www.acisonline.net มี IP Address เป็น 117.121.217.196 เมื่อเราเข้าถึงเว็บไซต์ www.acisonline.net นั้น ชื่อโดเมน www.acisonline.net จะถูก resolve เป็น IP Address 117.121.217.196 ก่อนแล้วจึงมีการสื่อสารระหว่างเครื่องคอมพิวเตอร์ของผู้ใช้งาน กับเว็บไซต์ www.acisonline.net ต่อไป

กล่าวง่าย ๆ ก็คือ ระบบ Domain Name นั้น ถูกคิดค้นมาเพื่อให้มนุษย์สามารถจดจำชื่อของเป้าหมายที่ต้องการจะติดต่อด้วยได้ง่าย ไม่ต้องมาจำหมายเลข IP Address ซึ่งสามารถจดจำได้ยากกว่า (แน่นอนว่า www.acisonline.net สามารถถูกจำได้ง่ายและนึกถึงได้เร็วกว่า 117.121.217.196) โดยเครื่องแม่ข่ายที่ทำหน้าที่แปล Domain Name เป็น IP Address นั้น เราเรียกว่า Domain Name Server

ในการใช้งานปกติที่เครื่องของผู้ใช้งานเมื่อมีการเชื่อมต่ออินเตอร์เน็ท การตั้งค่า DNS จะเกิดขึ้นอัตโนมัติอยู่แล้วโดยปกติ คือมีการระบุ Domain Name Server ที่จะให้ในการแปล Domain Name

ดังนั้น DNS Hijacking คือการที่ผู้โจมตีนั้น ทำแก้ไขการตั้งค่าที่ใช้ระบุ Domain Name Server ที่ใช้งานปกติให้เปลี่ยนเป็นใช้งาน Domain Name Server ที่ผู้โจมตีต้องการแทน เมื่อเป็นเช่นนี้ ผู้บุกรุกก็สามารถควบคุมการแปล Domain Name ได้อย่างที่ต้องการ เช่น แทนที่ www.acisonline.net จะถูกแปลเป็น 117.121.217.196 ก็ให้กลายเป็น 192.168.9.99 (โดยที่เครื่องคอมพิวเตอร์ที่มี IP Address 192.168.9.99 คือ เครื่องของผู้บุกรุก) ซึ่งผู้บุกรุกสามารถทำให้ผู้ใช้งานเข้าถึงข้อมูลที่ไม่ต้องการ และเป็นอันตรายต่อผู้ใช้งาน รวมถึงการดักจับและแก้ไขเปลี่ยนแปลงข้อมูลได้ ดังรูปที่ 5 และ 6

เมื่อ DNS ถูก Hijack ได้สำเร็จ ผู้โจมตีก็สามารถที่จะต่อยอดเพื่อยกระดับการโจมตี ได้ดังจะกล่าวในข้อต่อ ๆ ไป

3. Computers Compromising: การเข้ายึดเครื่องคอมพิวเตอร์เพื่อกระทำการต่าง ๆ เมื่อผู้โจมตีสามารถทำการ Hijack DNS และ ควบคุมการสื่อการของเหยื่อกับโลกภายนอกได้แล้ว ผู้โจมตีสามารถที่จะใช้ความสามารถนี้ผสมกับช่องโหว่อื่น ๆ เช่น ช่องโหว่ของ Web Browser ที่ถ้าหากเปิดดูเว็บไซต์ที่มีโปรแกรมสคริปท์ที่ใช้โจมตีช่องโหว่ของ Web Browser นั้น ก็จะทำให้เครื่องของผู้ใช้งานถูกเข้าควบคุมโดยผู้โจมตีได้ทันที โดยผลกระทบที่จะเกิดนั้น มีได้ดังนี้

3.1 Information Pilfering: ขโมยข้อมูลจากเครื่องคอมพิวเตอร์ทุกซอกทุกมุม

3.2 Turn into Botnet: ใช้เครื่องคอมพิวเตอร์ของเหยื่อเพื่อไปโจมตีเป้าหมายอื่น ๆ ทั้งใน และ นอกประเทศ หรือใช้เพื่อกระทำการอื่น ๆ ที่อาจจะผิดกฏหมาย

3.3 Financial Gain by compromising Internet banking process: เนื่องจากการทำงานต่าง ๆ ถูกควบคุมได้หมดตั้งแต่ระบบ DNS ทำให้การทำธุรกรรมทางการเงินผ่านอินเตอร์เน็ทไม่ปลอดภัยอีกต่อไป

4. Mobile Devices Infection: ไม่เพียงแต่เครื่องคอมพิวเตอร์เท่านั้น โทรศัพท์มือถือ smart phone ก็สามารถถูกโจมตีได้เช่นกัน โดยส่วนใหญ่แล้ว โทรศัพท์มือถือที่เป็น smart phone นั้นตกเป็นเป้าหมายหลักในการโจมตีที่หวังผลทางการเงินและล้วงข้อมูลความลับ โดยผลกระทบหลัก ๆ ที่จะเกิดกับ smart phone คือ

4.1 Remote Access Trojan: ขโมยข้อมูลจาก Smart phone ทุกซอกทุกมุม ไม่ว่าจะเป็น ข้อความเข้า-ออก, voicemail, ดักฟังเสียงขณะโทร, ฯลฯ รวมถึงการเข้าควบคุมเครื่อง smart phone ได้

4.2 ZITMO-like malware for financial gain: มัลแวร์ที่มีจุดประสงค์ในการขโมยเงินจาก Internet Banking ของผู้ใช้งาน smartphone (เช่น ZITMO Euro Grabber ที่เคยโด่งดังเมื่อปลายปี 2012) จะกลับมาอีกครั้ง ด้วยวิธีที่ง่าย และ กินวงกว้างกว่าเดิม

5. Phishing: รูปแบบหนึ่งของการโจมตีที่พยายามการหลอกลวงผู้ใช้งานเพื่อให้เผยข้อมูลที่มีความสำคัญ รูปแบบการโจมตีหลัก ๆ จะเป็นการสร้างหน้าเว็บไซต์หลอกขึ้นมาให้มีหน้าตาเหมือนกับของจริง ซึ่งจะมีแบบฟอร์มให้กรอกข้อมูลสำคัญ เช่น ชื่อผู้ใช้งาน รหัสผ่าน ข้อมูลบัตรเครดิต แล้วทำให้เหยื่อเข้ามาที่เว็บไซต์ปลอมนี้โดยอาศัยการทำ DNS Hijacking เมื่อเหยื่อหลงเข้ามาให้หน้ากรอกข้อมูลที่ทำเลียนแบบไว้นี้ ข้อมูลก็จะถูกส่งไปให้ผู้โจมตี

6. Network Sniffing: ไม่เพียงแต่ข้อมูลที่อยู่ในอุปกรณ์เท่านั้น ข้อมูลที่รับส่งผ่านเครือข่ายก็สามารถถูดดักจับและขโมยได้เช่นกัน ไม่ว่าจะถูกป้องกันด้วย SSL ก็สามารถถูกทำลายได้ด้วย SSLStrip

7. Loss of privacy: นอกจากการที่ข้อมูลถูกขโมยได้อย่างง่ายดายแล้ว ด้วยเทคโนโลยีในปัจจุบันที่สามารถบอกที่อยู่ พร้อมทั้งกิจกรรมต่าง ๆ ของผู้ใช้งานผ่านทางคอมพิวเตอร์และ smart phone ทำให้ความเป็นส่วนตัวอาจจะไม่มีอีกต่อไป เมื่อระบบถูกโจมตีสำเร็จ

Effect on National Cybersecurity

เมื่อมองถึงความเป็นจริงที่ว่า Cyberspace นั้นไร้ซึ่งขอบเขต เราก็ควรจะตระหนักว่าช่องโหว่ที่มีผลกระทบในวงกว้างและช่องโหว่ที่สามารถโจมตีจากที่ใดก็ได้ในอินเตอร์เน็ทเช่นนี้ ทำให้ความเป็นไปได้ที่ผู้โจมตีนั้นจะมาจากที่ใดก็ได้ในโลกนอกจากภายในประเทศก็ย่อมมีมาก และเมื่อพิจารณาจากผลกระทบที่เกิดจากช่องโหว่นี้แล้ว พบว่ามีหลายช่องทางให้นำข้อมูลออกไปได้ ซึ่งถ้าหากการโจมตีสามารถไปถึงบุคคลสำคัญของชาติ หรือสามารถโจมตีระบบใดระบบหนึ่งที่มีความเกี่ยวข้องกับข้อมูลที่เป็นความมั่นคงชองชาติ ความเสียหายก็ย่อมต้องร้ายแรง และถ้าหากระบบที่สำคัญของประเทศถูกควบคุมได้อย่างสิ้นเชิง ความเสียหายที่จะเกิดขึ้นย่อมประเมินค่าไม่ได้

Countermeasure

หากมีการเปิดเผยข้อมูลช่องโหว่ใด ๆ แล้ว วิธีการป้องกันที่ดีที่สุดสำหรับเร้าเตอร์หรืออุปกรณ์ใด ๆ ก็ตาม ก็คือการอัพเดต patch หรือ firmware จากผู้ให้บริการหรือเจ้าของผลิตภัณฑ์นั้น ๆ

แต่หากยังไม่มีการเผยแพร่ patch หรือ firmware ที่ใช้ในการแก้ไขช่องโหว่จากผู้ให้บริการ เราสามารถป้องกันตัวเองได้ ดังนี้ (สามารถเลือกทำอย่างใดอย่างหนึ่ง หรือ ประกอบกันหลายอย่างได้ขึ้นอยู่กับว่าระบบรองรับการตั้งค่าแบบใดบ้าง)

1. ปิดฟังก์ชั่นการบริหารจัดการระบะไกล (Remote Administration) ของเร้าเตอร์

2. ใช้ฟังก์ชั่น Access Control List (ACL) ของเร้าเตอร์ ในการกรองไม่ให้เครื่องใด ๆ ที่อยู่บนอินเตอร์เน็ทเข้าถึงพอร์ทที่ใช้บริหารจัดการเร้าเตอร์ได้

3. ทำการ Forward Port ที่ใช้ในการบริหารจัดการเร้าเตอร์ ไปที่ IP Address ที่ไม่ได้มีการใช้งานอยู่จริงใน Private IP Address

ทั้งนี้ผู้เขียนบทความไม่ได้ให้วิธีการทำที่ละเอียดเนื่องจากเร้าเตอร์มีหลายยี่ห้อหลายรุ่น เกรงว่าจะครอบคลุมได้ไม่ทั้งหมด จึงได้ให้เป็นแนวทางไว้ หากผู้อ่านท่านใดสนใจจะทำ ก็สามารถนำไปขอความช่วยเหลือจากผู้เชี่ยวชาญใกล้ตัวได้

Conclusion

จริง ๆ แล้วจะเห็นว่าเทคนิคการโจมตีที่กล่าวมาในบทความนี้ส่วนใหญ่ ไม่ใช่เทคนิคใหม่ เพียงแต่เทคนิคการโจมตีเหล่านี้เมื่อผสมกับช่องโหว่ที่สามารถนำมาต่อยอดเพื่อให้การโจมตีเกิดขึ้นเป็นวงที่กว้างขึ้นมาก (large scale cyber attack) ทำให้เกิดเป็นมุมมองใหม่ขึ้นมา ดังที่ได้นำเสนอไปแล้วในบทความนี้

และในความเป็นจริง ช่องโหว่ที่เกิดขึ้นกับเร้าเตอร์ในปัจจุบัน ที่จะส่งผลดังเช่นในบทความนี้นั้น ยังมีอีกมาก ก็หมายความว่าโอกาสและความเสียหายในการโจมตีสามารถที่จะขยายวงกว้างไปได้อีกหลายเท่าตัว