สิบภัยด้านความมั่นคงปลอดภัยไซเบอร์ประจำปี พ.ศ. 2557 ที่ทุกคนควรรู้:: Top Ten Cybersecurity Threats for 2014 From ACIS Research LAB; Are You Ready?

จากความเปลี่ยนแปลงเทคโนโลยีสื่อสารของโลกที่มีการพัฒนาอย่างก้าวกระโดดในปีที่ผ่านมา พบว่า “ The Nexus of Forces” ของ Gartner เป็นกระแสที่มาแรงและกำลังได้รับความสนใจจากทั่วโลก โดย S-M-C-I ย่อมาจาก Social – Mobile – Cloud และ Information อุบัติการณ์การมาบรรจบกัน ( Convergence) ของกระแสความนิยมการใช้เครือข่ายสังคมออนไลน์ ( Social Media) เช่น Facebook และ Twitter ร่วมกับการใช้สมารท์โฟน ตลอดจนความนิยมในการดาวน์โหลด “Mobile App” ในการติดต่อกันในลักษณะ Social Network เช่น LINE หรือ WhatsApp ตลอดจนการใช้งานระบบ Cloud ในการจัดเก็บข้อมูลทั้งส่วนตัวและข้อมูลขององค์กร เช่น การใช้ Free eMail : Hotmail, Gmail รวมถึงการใช้ Cloud-based Application ยอดนิยมต่างๆ เช่น iCloud และ Dropbox เป็นต้น หลายคนไม่ทราบว่าการจัดเก็บข้อมูล (data) ในรูปแบบสารสนเทศ (Information) ในลักษณะการจัดเก็บแบบข้อมูลส่วนตัว ( Personal Data) และการจัดเก็บข้อมูลขององค์กร ( Corporate Data) นั้น เราอาจถูกละเมิดความเป็นส่วนตัว (Privacy) อันเกิดจากช่องโหว่ของระบบ Cloud ตลอดจนโปรแกรม iCloud App , Social Network App และ Mobile App ต่างๆ มีช่องโหว่ด้านความมั่นคงปลอดภัยซึ่งสามารถถูกโจมตีโดยผู้ไม่หวังดีหรือแฮกเกอร์ได้เช่นกัน

ดังนั้นเราจึงมีความจำเป็นต้องศึกษาถึงภัยไซเบอร์ที่มากับ S-M-C-I เพื่อเตรียมความพร้อมในการป้องกันภัยและป้องกันความเสียหายที่อาจเกิดกับองค์กรและผู้บริหารขององค์กรในอนาคต ผมจึงขอสรุปภัยไซเบอร์ทั้งสิบภัยโดยมีรายละเอียด ดังนี้ครับ

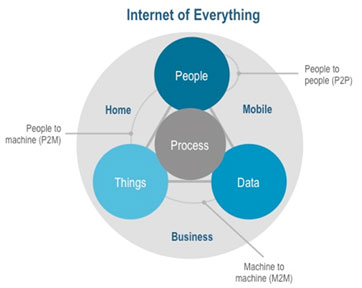

1. Threats within “Internet of Everything”/”Security of Everything”

เราคงเคยได้ยินคำว่า “Internet of Things” (IoT) กันมาบ้างแล้ว ปัจจุบันมีคำว่า “Internet of Everything” (IoE) ถูกบัญญัติขึ้น ความหมายของ IoE ก็คือ ทุกสิ่งในชีวิตประจำวันของเราส่วนใหญ่ล้วนต่อเชื่อมกับอินเตอร์เน็ต ไม่เฉพาะคอมพิวเตอร์หรือ แท็บเล็ต สมารท์โฟน อีกต่อไป แต่หมายถึงอุปกรณ์ไฟฟ้ารอบตัว เช่น Smart TV , Smart Device ต่างๆ ทีใช้เทคโนโลยี RFID หรือ NFC จากงานวิจัยหลายสำนัก สรุปได้ว่า จำนวน IP devices ของโลกจะเพิ่มขึ้นเป็นสองเท่าในอนาคตอันใกล้นี้ ปัญหาด้านความมั่นคงปลอดภัยไซเบอร์จะต้องตามมาอย่างแน่นอน เพราะอุปกรณ์รอบตัวเราในชีวิตประจำวันกลายเป็นอุปกรณ์ที่ต่อเชื่อมออนไลน์ตลอดเวลากับอินเทอร์เน็ต นั่นหมายถึงแฮกเกอร์จากทั่วโลกรวมทั้งผู้ผลิตอุปกรณ์ IP devices ดังกล่าวสามารถเข้าถึงอุปกรณ์ในบ้านเราได้ทันที ถ้าเราป้องกันอุปกรณ์ไม่ดีพอ หรือ อุปกรณ์มีช่องโหว่ ก็จะทำให้เกิดปัญหาด้านความมั่นคงปลอดภัยตามมาอย่างหลีกเลี่ยงไม่ได้

ดังนั้นเราควรทำความเข้าใจและปรับตัวเข้าสู่ยุค “Ubiquitous Computing” เป็นยุคที่อุปกรณ์ของใช้รอบตัวเรามีการเชื่อมต่อกับอินเทอร์เน็ตในลักษณะ Real Time และ Near Real Time การปิดช่องโหว่อุปกรณ์ต่างๆ เป็นเรื่องสำคัญที่เราจำเป็นต้องทำ เพราะแฮกเกอร์สามารถเจาะเข้าสู่อุปกรณ์ของเราได้ตลอดเวลา แนะนำให้ลองเข้าเว็บไซด์ www.shodanhq.com แล้วเราอาจจะพบเครื่องถ่ายเอกสาร, เครื่องพิมพ์, โทรทัศน์ แม้กระทั่ง เครื่องซักผ้าหรือตู้เย็น ปรากฏว่าเป็นอุปกรณ์ที่กำลัง “ONLINE” กับอินเทอร์เน็ต ซึ่งถ้าตั้งรหัสผ่านไม่ดี แฮกเกอร์ก็สามารถเข้าถึงอุปกรณ์ได้อย่างง่ายดาย

องค์กรควรตรวจสอบความมั่นคงปลอดภัยของระบบด้วยการทำ Vulnerability Assessment และ Penetration Testing และ ISO/IEC 27001:2013 Gap Analysis เป็นประจำทุกปี ตลอดจนควรประเมินความเสี่ยงระบบที่มีความสำคัญในองค์กรไม่ให้ตกเป็นเป้านิ่งในการโจมตีของแฮกเกอร์และผู้ที่ไม่หวังดีในอนาคต

2. Threats to Cloud Computing Security

จากกระแสความนิยมการเก็บข้อมูลใน “Cloud” ทำให้เรารู้สึกสะดวก รวดเร็ว และ รู้สึกถึงความมีเสถียรภาพ ของระบบ เมื่อต้องการเข้าถึงเมื่อใดก็สามารถใช้งานได้ เช่น Gmail , Dropbox หรือ iCloud ปัญหาก็คือการรักษาความมั่นคงปลอดภัยของข้อมูลนั้น ผู้ให้บริการ iCloud ทำได้ดีเพียงพอหรือยัง? คำตอบก็คือ ข้อมูลบน iCloud มีโอกาสรั่วไหล (Data Leak) ค่อนข้างสูง ระบบ iCloud มีจุดอ่อนในด้านการรักษาความลับของข้อมูล ตลอดจนอาจเกิดปรากฎการณ์ “Cloud Outage” ได้ตลอดเวลา เนื่องจากอินเทอร์เน็ตล่มหรือระบบของผู้ให้บริการ Cloud มีปัญหา ดังนั้นก่อนเก็บข้อมูลใน Cloud ต้องถามตัวเองก่อนสองข้อ คือ 1. ถ้าข้อมูลรั่วไหลออกไป จะเกิดความเสียหายต่อตัวเราและองค์กรอย่างไร? 2. ถ้าเราไม่สามารถเข้าถึงข้อมูลได้ในเวลาที่เราต้องการใช้จะทำให้เกิดความเสียหายต่อธุรกิจและการทำงานของเราอย่างไร? ปัญหา Cloud Security มีความเชื่อมโยงไปถึงการรักษาความเป็นส่วนตัวของข้อมูล (Data Privacy) ซึ่งเราควรอ่านเงื่อนไขการใช้บริการ และตรวจสอบสัญญาในการใช้บริการ Cloud Service ต่างๆให้ละเอียดรอบคอบก่อนการใช้งาน และไม่ควรเก็บข้อมูลที่มีความสำคัญไว้บน Cloud เพราะข้อมูลดังกล่าว มีโอกาสรั่วไหลได้ตลอดเวลา (Data Leak All The Time) เมื่อข้อมูลรั่วไหลไปแล้ว โอกาสที่จะป้องกันข้อมูลดังกล่าวก็คงหมดไป ส่งผลให้เกิดปัญหาเรื่องผลกระทบจากการเปิดเผยข้อมูลดังกล่าว ทำให้เสียภาพลักษณ์หรือชื่อเสียงในระดับบุคคลและองค์กรได้

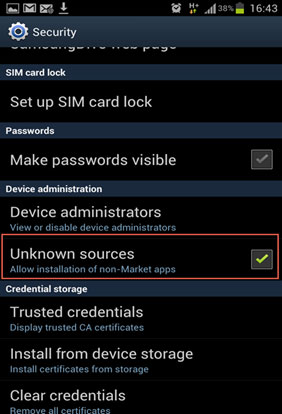

3. Mobile Threats/Mobile MalWare

ปัจจุบันสมารท์โฟนที่ใช้ระบบปฏิบัติการ iOS และ Android กำลังได้รับความนิยมอย่างสูงทั่วโลก การดาวน์โหลด “Mobile App” จากทั้งสองค่ายผ่านทาง App Store และ Google Play Store นั้น กลายเป็นเรื่องปกติของผู้ใช้สมาร์ทโฟนโดยทั่วไป ทำให้เหล่าแฮกเกอร์เห็นช่องทางใหม่ในการโจมตีผู้ใช้โทรศัพท์สมาร์ทโฟนด้วย “Mobile MalWare” ผ่านทางอินเทอร์เน็ต มีทั้ง Mobile MalWare ที่อยู่ใน Store ของทั้งสองค่าย ซึ่งมีจำนวนไม่มากนัก เพราะทาง Apple และ Google พยายามคัดกรองไม่ให้มีโปรแกรม MalWare มาอยู่ใน Store ของตน ทำให้แฮกเกอร์หันไปปล่อย Mobile MalWare นอก Store ทำให้ iOS device ต่างๆที่ผ่านการ “Jailbreak” อาจถูกโจมตีโดย MalWare ดังกล่าวได้ สำหรับ Android Platform นั้นมีโอกาสถูกโจมตีได้ง่ายกว่า iOS Platform เนื่องจากไม่ต้อง Jailbreak ก็สามารถติดตั้ง MalWare ได้ ดังนั้น Google จึงได้ป้องกัน MalWare ให้กับผู้ใช้ Android Platform โดยการตั้งค่าโดยกำหนดมากับระบบปฏิบัติการ Android ไม่ให้ Download Mobile Application จาก Unknown Sources ดังรูป (ในรูปมีการ check box หมายความว่าอนุญาตให้ Download Mobile Application จาก Unknown Sources ได้ เป็นตัวอย่างที่ไม่ควรทำ)

กระแสความนิยมเรื่อง BYOD (Bring Your Own Device) และ BYOC (Bring Your Own Cloud) ทำให้การแพร่กระจายของ Mobile MalWare ในองค์กรมีอัตราการเติบโตที่เพิ่มขึ้นเป็นทวีคูณจากไลฟ์สไตล์ผู้ใช้สมาร์ทโฟนและแท็บเล็ตในองค์กรที่เปลี่ยนแปลงไป ทำให้องค์กรควรมีนโยบายควบคุม BYOD / BYOC และควรประกาศให้มีการบังคับใช้นโยบายอย่างชัดเจน องค์กรควรนำเทคโนโลยีที่สามารถป้องกันภัยจากการดาวน์โหลด Mobile MalWare มาใช้ควบคู่กับกระบวนการด้านการรักษาความมั่นคงปลอดภัยที่ได้มาตรฐาน เช่น ISO/IEC 27001:2013 เป็นต้น

4. Threats on Social Media/Social Network

ภัยจากการใช้งาน Social Network และ Social Media สามารถจำแนกตามลักษณะในการโจมตีเป้าหมายได้เป็นสองรูปแบบใหญ่ๆ ได้แก่

4.1 การโจมตีเป้าหมายจากการหลอกลวงโดยใช้เทคนิคยอดนิยม “Social Engineering”

เป็นการหลอกผู้ใช้งานโปรแกม Social Network/Social Media ยอดนิยม เช่น Facebook Twitter LINE Instagram หรือ WhatsApp โดยการส่ง URL Link หลอกให้เหยื่อกดเข้าไปดู จากนั้นก็อาจใช้เทคนิค Phishing ดักชื่อผู้ใช้และรหัสผ่านของเหยื่อ หรือ อาจหลอกคุยกับเหยื่อผ่านทางช่อง Chat แล้วหลอกให้เหยื่อโอนเงิน หรือ ดาวน์โหลด MalWare เป็นต้น

การแก้ไขสามารถป้องกันได้โดยการใช้สติและวิจารณญาณในการอ่านข้อมูล Post และ Tweet TL ต่างๆ ตลอดจนระมัดระวังในการรับเพื่อนใหม่ (Add New Friend) ต้องสังเกตให้ดีว่า Add มาจากบุคคลที่เรารู้จัก และ มีตัวตนหรือไม่ ปัจจุบันมีการปลอมแปลงเป็นบุคคลต่างๆมากมายใน Facebook ส่วนใหญ่จะปลอมเป็นคนดัง ไม่สาวสวยก็หนุ่มหล่อ มาชวน Chat หลอกให้ Click Link ต่างๆ ที่ส่งมาผ่านทางช่อง Chat เราควรนำ Link ดังกล่าวไปตรวจสอบที่ Web site www.virustotal.com แล้วเลือกไปที่ scan a URL จากนั้นนำ URL Link ไปตรวจสอบ Scan เสียก่อนที่จะ click ไปยัง URL Link ดังกล่าว

4.2 การโจมตีเป้าหมายจากการหลอกลวงให้เชื่อหรือให้คล้อยตามในเชิงความคิดในลักษณะการโฆษณาชวนเชื่อ หรือให้ข่าวสารที่เป็นเท็จโดยใช้ Social Network/Social Media เป็นเครื่องมือ (Social Propaganda)

ในปัจจุบันมีการชุมนุมทางการเมืองเกิดขึ้นทั่วโลก เราคงจะปฏิเสธไม่ได้ว่า Social Media /Social Network เป็นเครื่องมือในการเปลี่ยนแปลงทางการเมืองในหลายประเทศ เช่น ปรากฏการณ์ Arab Spring ในต่างประเทศมีการใช้งาน Social Network / Social Media กันอย่างแพร่หลาย กรุงเทพฯเป็นเมืองหลวงที่มีการใช้งาน Facebook และ LINE เป็นอันดับหนึ่งของโลก (ประเทศไทยมีผู้ใช้ LINE เป็นอันดับสองของโลก ประมาณ 20 ล้านคน รองจากประเทศญี่ปุ่น) ดังนั้นการเสพข่าวสารจึงจำเป็นต้องใช้สติ และวิจารณญาณ อย่างมากในการอ่านและส่งต่อข่าวสารที่ได้รับมาจาก Social Network / Social Media ควรมีการตรวจสอบข่าวสารจากหลากหลายแหล่ง และไม่ควรส่งต่อข้อมูลข่างสารที่ยังไม่มีการตรวจสอบที่มาที่ไปเสียก่อน เพราะอาจทำผิด พรบ.การกระทำเกี่ยวกับคอมพิวเตอร์ฯ ได้

การตรวจสอบรูปภาพที่ Post กันว่ารูปภาพมีที่มาที่ไปอย่างไร? ถ่ายเมื่อไหร่? ถ่ายที่ไหน? สามารถตรวจสอบได้จากสองเว็บไซด์ ได้แก่

1. www.google.com/images

2. regex.info/exif.cgi

(หมายเหตุ : บางรูปอาจตรวจสอบไม่ได้เพราะถูกสำเนามาอีกทีหรืออาจถูกลบพิกัดที่มาในรูปแบบ EXIF ออกจากภาพไปเรียบร้อยแล้ว เช่น ภาพที่ Post ลง Facebook ได้ลบพิกัด Location ที่ถ่ายภาพออกไปแล้วทำให้ตรวจสอบพิกัดไม่ได้)

5. Reputation Risk: From Hacktivist Threats to Insider Threats

ปัจจุบันและในอนาคตการโจมตีเป้าหมายของผู้ไม่หวังดีทั้งจากคนนอกที่นิยมเรียกว่า กลุ่ม Hacktivist เช่น กลุ่ม Anonymous หรือ กลุ่ม Lulzsec และ จากคนในที่เกลือเป็นหนอน นิยมเรียกว่า Insider Threat เช่น กรณีนาย Edward Snowden ที่แฉการปฏิบัติงาน Spy ของ NSA อันโด่งดังไปทั่วโลก ล้วนมีเป้าหมายในการทำลาย “ชื่อเสียง” และ “ความน่าเชื่อถือ” ขององค์กร มากกว่าการขโมยทรัพย์สินหรือก่อกวนระบบ เหมือนที่เคยโจมตีมาในอดีต เพราะความเสี่ยงจากการเสียชื่อเสียงจัดได้ว่าเป็นความเสี่ยงที่สูงถึงสูงมากสำหรับองค์กร เนื่องจากชื่อเสียงและความน่าเชื่อถือไม่สามารถสร้างได้ในวันเดียว หากแต่ต้องใช้ระยะเวลาในการสร้างชื่อเสียงกันอย่างยาวนาน การโจมตีชื่อเสียงของผู้บริหารระดับสูงขององค์กร ย่อมส่งผลกระทบต่อภาพลักษณ์ขององค์กรอย่างหลีกเลี่ยงไม่ได้ ดังนั้นองค์กรควรมีมาตรการในการป้องกัน ตลอดจนมีการประเมินความเสี่ยง Reputation Risk เป็นระยะๆ เพื่อที่จะสามารถรักษาชื่อเสียงและภาพลักษณ์ต่อสาธารณะ ไม่ให้เกิดเหตุการณ์แฉแบบ NSA หรือเรื่องฉาวจนผู้บริหารต้องลาออก หรือ ถูกฟ้องร้องดำเนินคดี ทำให้องค์กรประสบปัญหาความน่าเชื่อถือจนส่งผลกระทบต่อธุรกิจในที่สุด

6. Lack of Cybersecurity Education

ปัญหาใหญ่ด้านความมั่นคงปลอดภัยทางไซเบอร์จากงานวิจัยโดยหลายสำนัก พบว่าเป็นปัญหาในเรื่องของ “คน” (People is a weakest link) การโจมตีของเหล่าอาชญากรไซเบอร์ล้วนพุ่งเป้าไปที่การโจมตี “คน” ไม่ใช่ โจมตี“คอมพิวเตอร์” โดยโจมตีไปที่จุดอ่อนของคนที่มีต้นเหตุมาจาก “ความไม่รู้” และ “ความเข้าใจผิด” ซึ่งปกติมักจะโจมตีโดยเทคนิค “Social Engineering” หรือ “Phishing” ในปัจจุบันมีการหลอกให้ผู้ใช้สมาร์ทโฟน หรือ ผู้ใช้คอมพิวเตอร์ทั่วไป หลงเข้าใจผิดดาวน์โหลดโปรแกรมไม่ประสงค์ดี (MalWare) หรือ หลงเข้าไปป้อนข้อมูลชื่อผู้ใช้และรหัสผ่านให้แฮกเกอร์โดยไม่รู้ตัว เนื่องจากเหยื่อไม่ได้ตระหนักถึงภัยทางไซเบอร์ที่มีการเปลี่ยนแปลงวิธีการโจมตีใหม่ๆอยู่ตลอดเวลา

ดังนั้นการแก้ปัญหาที่ตันเหตุก็คือ การฝึกอบรมให้ความรู้กับผู้ใช้อุปกรณ์สมาร์ทโฟนและอุปกรณ์คอมพิวเตอร์ในองค์กร ให้เกิดความตระหนักตื่นรู้ถึงภัยใกล้ตัวดังกล่าว แต่การอบรมโดยวิธีปกติโดยการจัดอบรม Information Security Awareness Training นั้นเป็นสิ่งที่องค์กรควรทำอย่างน้อยปีละครั้งนั้นยังไม่เพียงพอ จำเป็นต้องใช้เทคนิคในการอบรมแบบใหม่ที่เรียกว่า “Cyber Drill” หรือ “Cyber Readiness Assessment” ให้ผู้ใช้อุปกรณ์สมาร์ทโฟนและอุปกรณ์คอมพิวเตอร์ในองค์กร เกิดความคุ้นเคยกับภัยไซเบอร์อย่างสม่ำเสมอ ตลอดจนการใช้เทคโนโลยีเกมส์ หรือ “Gamification” ในการฝึกอบรมบุคลากรที่มีหน้าที่ในการรักษาความมั่นคงปลอดภัยให้มีทักษะในเชิงปฏิบัติ ( Hands–on Experience) กับการฝึกที่เรียกว่า “Cyber Range” หรือ “Cybersecurity Simulation” ที่สามารถจำลองสถานการณ์จริงให้กับผู้เข้ารับการฝึกฝนในสนามจริง ทำให้เกิดการพัฒนาทักษะทางเทคนิคขั้นสูงได้อย่างมีประสิทธิภาพ จากปัญหาวิธีการฝึกอบรมแบบปกติที่ทำอยู่ในทุกวันนี้ยังไม่สามารถตอบสนองความต้องการขององค์กรทางเทคนิคในบางเรื่องได้ และยังไม่สามารถวัดความสามารถทางเทคนิคของบุคลากรด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ได้ดีเท่าที่ควร องค์กรจึงควรวางแผนสำหรับการฝึกอบรมทั้งแบบเดิมที่เป็นพื้นฐานและการฝึกอบรมแบบใหม่ไว้ล่วงหน้าเพื่อเป็นการป้องกันทรัพย์สินขององค์กรให้ปลอดภัยจากการโจมตีทางไซเบอร์ที่นับวันจะป้องกันได้ยากขึ้นโดยลำดับ

7. Big Data Analytics : The Privacy Threats

จากกระแส S-M-C-I ของ Gartner ดังที่กล่าวมาแล้วในช่วงเริ่มต้นของบทความ ทำให้ข้อมูลส่วนตัวของผู้ใช้อุปกรณ์คอมพิวเตอร์ทั่วโลกถูกเก็บอยู่ในระบบ “Public Cloud” ขนาดใหญ่ของผู้ให้บริการเพียงไม่กี่ราย ได้แก่ Google Apple Microsoft และ Amazon เป็นต้น ดังนั้นผู้ให้บริการสามารถใช้เทคโนโลยี “Big Data Analytic” ในการวิเคราะห์ข้อมูลส่วนตัวของเรา เพื่อวัตถุประสงค์ทางด้านการโฆษณาและการตลาดของผู้ให้บริการ Public Cloud ที่เปิดให้บริการฟรีทั่วโลก จากการวิเคราะห์ข้อมูลเชิงลึกดังกล่าว อาจทำให้ผู้ใช้บริการสูญเสียความเป็นส่วนตัว ทั้งนี้บริษัทผู้ให้บริการจะมีเงื่อนไขในการให้บริการให้เราได้อ่านและยอมรับเงื่อนไขในการให้บริการก่อนที่เราจะสมัครใช้บริการ ดังนั้นเราควรอ่านเงื่อนไขในการให้บริการก่อนสมัคร แต่เรามักจะไม่ได้อ่านเพราะค่อนข้างยาวและตัวอักษรเล็กจนคนทั่วไปไม่ได้ให้ความสนใจหรือให้ความสำคัญ ดังนั้นเราควรจะศึกษาเงื่อนไขในการใช้บริการฟรีออนไลน์ต่างๆให้ชัดเจน ก่อนการใช้บริการและให้ทำใจในระดับหนึ่งว่าข้อมูลส่วนตัวของเรา “อาจ” ถูกนำไปวิเคราะห์เพื่อผลประโยชน์ทางการตลาดของผู้ให้บริการ หรืออาจถูกนำไป “ขาย” เพื่อประโยชน์ในการโปรโมทสินค้าและบริการต่างๆ

ดังนั้น เราจึงไม่ควรใส่ข้อมูลส่วนตัวลงไปในระบบ Public Cloud โดยเฉพาะ Social Network ทั้งหลายให้มากจนเกินไป ทั้งนี้เราอาจสูญเสียความเป็นส่วนตัว และเสียเวลากับการรับข้อมูลโฆษณาขยะต่างๆ โดยที่เราไม่ต้องการที่จะได้รับและทำให้เสียเวลาไปโดยเปล่าประโยชน์

8. Windows XP Attacks and SME Cybersecurity Threats

Microsoft กำลังจะประกาศไม่ support Windows XP ในวันที่ 8 เมษายน 2014 ปัญหา คือ เครื่องคอมพิวเตอร์หลายล้านเครื่องทั่วโลก ส่วนใหญ่ยังเป็น Windows XP หากบริษัท Microsoft ไม่ออก Patch แก้ปัญหาช่องโหว่ให้ Windows XP และองค์กรก็ไม่ Upgrade ไปเป็น Windows 8 หรือ Windows 9 ในอนาคตก็จะทำให้ Windows XP กลายเป็นเป้านิ่งของเหล่าอาชญากรคอมพิวเตอร์ในการโจมตีอย่างง่ายดาย ดังนั้นองค์กรควรมีแผนการในการบริหารจัดการปัญหาเรื่องนี้ไว้ตั้งแต่เนิ่นๆ โดยเฉพาะองค์กรที่เป็น SME หรือองค์กรขนาดกลางที่ไม่ใหญ่ในระดับ Enterprise จะมีปัญหาเรื่องงบประมาณที่จำกัด หากไม่ได้ย้ายระบบ IT ไปยัง Public Cloud ก็ต้องมีงบประมาณจำนวนหนึ่งในการดูแลปัญหาการปิดช่องโหว่ให้กับ Windows Platform ที่องค์กรก็ยังใช้งานอยู่ ถือเป็นภัยระดับองค์กรที่ไม่สามารถที่จะมองข้ามได้ในอนาคตอันใกล้นี้

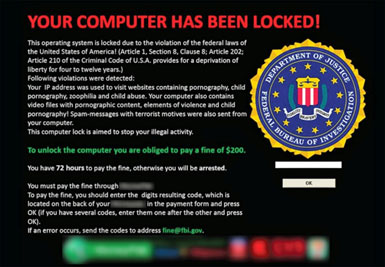

9. Ransomware Threats

การพัฒนาการของ Modern MalWare นั้นเป็นการพัฒนาที่มีความต่อเนื่องและมีแนวทางการโจมตีใหม่ๆออกมาอยู่ตลอดเวลา “การเรียกค่าไถ่ทางไซเบอร์” ในลักษณะ “Ransomware” โดยมีการนำเทคนิค Cryptography มาใช้ควบคู่กับการทำงานของ MalWare มีลักษณะในการโจมตีเหยื่อคล้ายกับการเรียกค่าไถ่ กล่าวคือ หากเหยื่อไม่โอนเงินไปให้แฮกเกอร์ โปรแกรม Ransomware ดังกล่าวก็จะเข้ารหัสไฟล์ข้อมูลของเหยื่อให้ไม่สามารถเปิดอ่านข้อมูลหรือเอาข้อมูลไปใช้ได้ ที่มาของโปรแกรมนี้ต้นตอมาจากประเทศรัสเซียที่มีความเชี่ยวชาญในการเข้ารหัสข้อมูล โปรแกรมที่ Ransomware โด่งดังมาก ได้แก่ โปรแกรม “Cryptolocker” ที่ปรากฏตัวในปี ค.ศ.2013 ทำการเข้ารหัสข้อมูลของเหยื่อที่ใช้ Windows Platform ด้วย Algorithm การเข้ารหัส RSA 2048 bits เหยื่อต้องชำระเงินด้วย eCurrency เช่น MoneyPak หรือ Bitcoin เพื่อที่จะถอดรหัสข้อมูลที่ถูกโปรแกรมเข้ารหัสไว้ ถ้าไม่โอนภายใน 3 วันก็จะเปิดไฟล์ไม่ได้อีกเลย สร้างความเสียหายให้กับองค์กรหลายองค์กรทั่วโลกมาแล้ว

การพัฒนาของ Ransomware คาดว่าจะเข้าสู่โทรศัพท์สมาร์ทโฟนในอนาคตอันใกล้ อาจทำให้เหยื่อใช้โทรศัพท์ไม่ได้ หรือ เข้าถึงข้อมูลในโทรศัพท์ไม่ได้ จนกว่าจะโอนเงินในลักษณะ eMoney/ eCurrency ให้แฮกเกอร์เสียก่อน จึงจะสามารถใช้งานได้ นับเป็นภัยมืดที่น่ากลัวอีกภัยหนึ่งที่ควรระมัดระวังเอาไว้

10. The Rise of National Critical Infrastructure Attacks in the Age of Cyber Warfare

ภัยไซเบอร์สุดท้ายที่หลายท่านอาจรู้สึกว่าเป็นภัยไกลตัวเพราะเป็นภัยความมั่นคงระดับชาติที่มีผลกระทบต่อโครงสร้างพื้นฐานของประเทศ แต่แท้จริงแล้วเป็นภัยใกล้ตัวมากๆ ในประเทศไทยหลายท่านคงได้สัมผัสกับประสบการณ์ “Internet Shutdown” หรือ “Bangkok Shutdown” กันมาบ้างแล้ว หากระบบ ไฟฟ้า ประปา หรือ ระบบขนส่งมวลชน ถูกโจมตีโดยแฮกเกอร์จะเกิดอะไรขึ้นกับประเทศไทย? หรือ ระบบข้อมูลของรัฐบาลถูกโจมตี เช่น ระบบทะเบียนราษฎร์ ระบบข้อมูลทะเบียนรถ ระบบเสียภาษีผ่านอินเตอร์เน็ต ระบบทางการให้บริการทางการแพทย์และสาธารณสุข ระบบโทรศัพท์เคลื่อนที่ ระบบควบคุมการบิน ระบบธนาคาร ระบบสื่อสารต่างๆ ระบบเหล่านี้มีความเสี่ยงสูงจากการโจมตีทางไซเบอร์ เนื่องจากทุกระบบดังกล่าวล้วนมีการต่อเชื่อมกับอินเทอร์เน็ต ดังนั้นผู้บริหารระดับสูงของประเทศและองค์กร ควรให้ความสำคัญอย่างยิ่งยวดต่อความเสี่ยงและผลกระทบจากการโจมตีทางไซเบอร์ ที่อาจส่งผลกระทบในวงกว้างกับประชาชน สร้างความเสียหายกับระบบเศรษฐกิจของประเทศ ทั้งยังส่งผลถึงความน่าเชื่อถือและชื่อเสียงภาพลักษณ์ของประเทศชาติ จึงควรมีการประเมินความเสี่ยงในระดับประเทศ ถึงความแข็งแกร่งต่อการถูกโจมตี ( Cyber Resilience) และความพร้อมในการตอบสนองต่อการโจมตีทางไซเบอร์ (Cybersecurity Readiness and Incident Response) ตลอดจนการเตรียมแผนสำรองฉุกเฉินตามกระบวนการ BCM (Business Continuity Management) ที่ได้มาตรฐานระดับสากล เช่น ISO 22301 BCMS ล้วนเป็นสิ่งที่ผู้บริหารประเทศและผู้บริหารระดับสูงขององค์กร ควรมีการเตรียมการโดยการพัฒนา IT Master Plan หรือ IT Security Master Plan ก่อนที่ความเสียหายจะเกิดขึ้นกับองค์กรและประเทศชาติ ดังที่กล่าวมาแล้ว

สรุปได้สั้นๆว่า “ภัยไซเบอร์ใกล้ตัวเรามากกว่าที่เราคิด จึงควรเร่งป้องกันก่อนสาย ทั้งในระดับประเทศ ระดับองค์กร และ ระดับประชาชนทั่วไป”จากความเปลี่ยนแปลงเทคโนโลยีสื่อสารของโลกที่มีการพัฒนาอย่างก้าวกระโดดในปีที่ผ่านมา พบว่า “ The Nexus of Forces” ของ Gartner เป็นกระแสที่มาแรงและกำลังได้รับความสนใจจากทั่วโลก โดย S-M-C-I ย่อมาจาก Social – Mobile – Cloud และ Information อุบัติการณ์การมาบรรจบกัน ( Convergence) ของกระแสความนิยมการใช้เครือข่ายสังคมออนไลน์ ( Social Media) เช่น Facebook และ Twitter ร่วมกับการใช้สมารท์โฟน ตลอดจนความนิยมในการดาวน์โหลด “Mobile App” ในการติดต่อกันในลักษณะ Social Network เช่น LINE หรือ WhatsApp ตลอดจนการใช้งานระบบ Cloud ในการจัดเก็บข้อมูลทั้งส่วนตัวและข้อมูลขององค์กร เช่น การใช้ Free eMail : Hotmail, Gmail รวมถึงการใช้ Cloud – based Application ยอดนิยมต่างๆ เช่น iCloud และ Dropbox เป็นต้น หลายคนไม่ทราบว่าการจัดเก็บข้อมูล (data) ในรูปแบบสารสนเทศ (Information) ในลักษณะการจัดเก็บแบบข้อมูลส่วนตัว ( Personal Data) และการจัดเก็บข้อมูลขององค์กร ( Corporate Data) นั้น เราอาจถูกละเมิดความเป็นส่วนตัว (Privacy) อันเกิดจากช่องโหว่ของระบบ Cloud ตลอดจนโปรแกรม iCloud App , Social Network App และ Mobile App ต่างๆ มีช่องโหว่ด้านความมั่นคงปลอดภัยซึ่งสามารถถูกโจมตีโดยผู้ไม่หวังดีหรือแฮกเกอร์ได้เช่นกัน

ดังนั้นเราจึงมีความจำเป็นต้องศึกษาถึงภัยไซเบอร์ที่มากับ S-M-C-I เพื่อเตรียมความพร้อมในการป้องกันภัยและป้องกันความเสียหายที่อาจเกิดกับองค์กรและผู้บริหารขององค์กรในอนาคต ผมจึงขอสรุปภัยไซเบอร์ทั้งสิบภัยโดยมีรายละเอียด ดังนี้ครับ