The Latest Update Information Security Trends and Threats from RSA Conference 2012, San Francisco and The White House visiting, Washington D.C. , U.S.A.

รายงานอัพเดตล่าสุด : ทิศทางความมั่นคงปลอดภัยสารสนเทศในอนาคตจากงาน RSA Conference 2012 ณ กรุงซานฟรานซิสโก และ International Strategy For Cyberspace จากการเข้าพบท่านที่ปรึกษาด้าน Cybersecurity ของประธานาธิบดี บารัค โอบามา ณ กรุงวอชิงตัน ดี ซี ประเทศสหรัฐอเมริกา

The Latest Update Information Security Trends & Threats from RSA Conference 2012, San Francisco and The White House visiting, Washington D.C. , U.S.A.

“Mobile is a new PC, Social Network is a new platform”

หลายท่านคงไม่ปฏิเสธว่าทุกวันนี้ โทรศัพท์เคลื่อนที่สมาร์ทโฟนได้เข้ามามีบทบาทในชีวิตประจำวันของเราอย่างหลีกเลี่ยงไม่ได้ ตลอดจนอุปกรณ์แท็ปเล็ตเริ่มเข้ามาแทนที่ Notebook/Laptop มากขึ้นเรื่อยๆ แต่หลายคนยังคงเข้าใจว่าโทรศัพท์เคลื่อนที่ยังคงเป็นแค่เพียงโทรศัพท์เหมือนเดิม ซึ่งแท้จริงแล้ว “โทรศัพท์เคลื่อนที่สมาร์ทโฟน” คือ “คอมพิวเตอร์เครื่องหนึ่ง” การที่เราปฏิบัติเรื่องการรักษาความปลอดภัยให้แก่คอมพิวเตอร์ของเรา เช่น การติดตั้งโปรแกรม Antivirus นั้น เรามักจะไม่นำมาปฏิบัติกับโทรศัพท์เคลื่อนที่เพราะเราไม่เคยชินกับการติดตั้งโปรแกรมด้านการรักษาความปลอดภัยลงในโทรศัพท์เคลื่อนที่ ปัญหาในปัจจุบันและอนาคตก็คือเหล่าบรรดาแฮกเกอร์และอาชญากรคอมพิวเตอร์ล้วนพุ่งเป้าไปที่การโจมตีโทรศัพท์เคลื่อนที่สมาร์ทโฟนและแท็ปเล็ต เพราะมีจำนวนผู้ใช้เพิ่มมากขึ้นเรื่อยๆ ขณะเดียวกันผู้ใช้ยังไม่ค่อยระวังตัวเหมือนการใช้ Desktop PC หรือ Notebook

“Consumerisation” เป็นคำศัพท์ใหม่ที่หลายคนกำลังพูดถึง เพราะปรากฏการณ์ “iPad effect” ทำให้ผู้บริหารและพนักงานขององค์กรมีการนำอุปกรณ์ส่วนตัวมาใช้งานในเครือข่ายภายในขององค์กร และหลายคนยังแยกไม่ออกระหว่าง “Work-use” และ “Home-use” เรียกว่า “Work Life Blur” โอกาสที่ข้อมูลขององค์กรจะรั่วไหลผ่านทางอุปกรณ์พกพาต่างๆ มีโอกาสสูงมากขึ้นตามลำดับ ขณะที่ผู้ใช้งานอุปกรณ์พกพายังขาดความตระหนักและความระมัดระวังเพราะองค์กรยังไม่มีนโยบายที่ชัดเจนเกี่ยวกับเรื่องนี้ ดังนั้นนโยบายเรื่อง “BYOD” (Bring Your Own Device) จึงเป็นเรื่องสำคัญที่ผู้บริหารองค์กรต้องให้ความสนใจเป็นพิเศษ เพราะนอกจากเรื่องข้อมูลองค์กรรั่วไหล (Data Leakage) แล้ว แล้วยังมีเรื่องความเป็นส่วนตัว (Privacy) ของผู้บริหารที่อาจถูกล่วงละเมิดโดยไม่รู้ตัว เช่น การติดตามตำแหน่งจาก GPS ในอุปกรณ์พกพา และการถูก Track ตำแหน่งจากรูปถ่ายที่ถ่ายจากโทรศัพท์เคลื่อนที่มี GPS ในตัว เพราะในไฟล์รูปถ่ายที่ถูกจัดเก็บในรูปแบบ EXIF มีการเก็บตำแหน่งที่ถูกถ่ายไว้ (ดูได้ที่ http://regex.info/exif.cgi)

ดังนั้นนอกจากการนำโทรศัพท์เคลื่อนที่มาใช้ให้เกิดประโยชน์สูงสุดต่อพนักงานและองค์กรแล้ว องค์กรควรมีนโยบายเรื่องความมั่นคงปลอดภัยเกี่ยวกับการใช้งานอุปกรณ์พกพาและมีการอบรมเรื่องการสร้างความตระหนักเรื่องความมั่นคงปลอดภัยสารสนเทศ “Information Security Awareness Training” ให้กับผู้บริหารและพนักงานทั่วไปขององค์กรที่มีการใช้งานโทรศัพท์เคลื่อนที่และอุปกรณ์พกพา ดังนั้นการเลือกใช้ Mobile Platform ที่เหมาะสมก็เป็นเรื่องหนึ่งที่ต้องตัดสินใจ ว่าจะใช้ Apple iOS, Blackberry OS หรือ Android ก็ล้วนมีข้อดี-ข้อเสียที่ต้องพิจารณาให้รอบคอบก่อนที่จะกำหนดนโยบายดังกล่าว

ทิศทางความเปลี่ยนแปลงเรื่องความมั่นคงปลอดภัยสารสนเทศของโลก และภัยมืดใหม่ๆที่เราและองค์กรควรเตรียมรับมือในอนาคต (The Future Cybersecurity Trends and Threats)

“อ” หรือ “Information Security Forum” ได้ทำการวิจัยและทำนายถึงทิศทางในการนำเทคโนโลยีสารสนเทศและอินเตอร์เน็ตมาใช้ในชีวิตประจำวันของบุคคลทั่วไปและการใช้ในการทำงานภายในองค์กรไว้อย่างน่าสนใจว่าจะเกิดภัยใหม่ๆอะไรบ้างในอนาคตอันใกล้ โดยใช้กรอบความคิดที่เรียกว่า “PLEST Framework” (ดูรูปที่ 1)

โดย “P” ย่อมาจาก “Political” หมายถึงมุมมองด้านการเมืองการปกครอง “L” ย่อมาจาก “Legal” หมายถึงมุมมองด้านกฎหมายและกฎระเบียบข้อบังคับต่างๆ “E” ย่อมาจาก “Economic” หมายถึงมุมมองทางด้านเศรษฐกิจ โดยรวมของโลก “S” ย่อมาจาก “Socio-Cultural” หมายถึงมุมมองด้านสังคมและวัฒนธรรม และสุดท้าย “T” ย่อมาจาก “Technical” หมายถึงมุมมองด้านเทคโนโลยีสมัยใหม่ที่กำลังนำภัยใหม่ๆเข้ามา

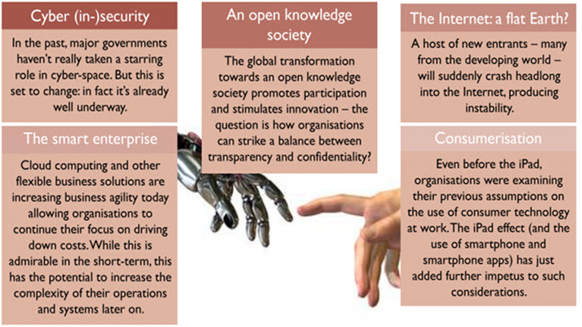

จากการวิเคราะห์มุมมองทั้ง 5 ด้านโดยใช้ PLEST Framework สามารถจัดกลุ่มทิศทาง (Trend) ออกมาได้เป็นทิศทางหลักๆทั้งหมด 5 เรื่อง (ดูรูปที่ 2) ได้แก่

รูปที่ 2 : Global Trends Impacting Information Security by 2013 (source : https://www.securityforum.org/)

1. Cyber (in-)security

กล่าวถึงการที่รัฐบาลในหลายประเทศเริ่มเข้ามามีบทบาทและมีการแทรกแซงการบริหารจัดการเกี่ยวกับการใช้งานอินเทอร์เน็ตของประชาชนโดยการทำ “Lawful Interception” ตลอดจนการจัดตั้งหน่วยงานในการโจมตีและตั้งรับที่มีความเชี่ยวชาญในเรื่อง “Cyberspace” และ “Cybersecurity” รวมถึงการกำหนดนโยบายอย่างจริงจังในการป้องกันความมั่นคงของชาติที่เกี่ยวกับโครงสร้างพื้นฐานที่มีการนำระบบสารสนเทศมาใช้ในการควบคุมยกตัวอย่าง เช่น ระบบ Industrial control system (ICS) including supervisory control and data acquisition (SCADA) systems, distributed control systems (DCS)

2. An Open Knowledge Society

กล่าวถึงการที่โลกมีการเปลี่ยนแปลงด้านการรับส่งข้อมูลข่าวสารที่รวดเร็วและเปิดกว้าง เปิดเผยมากขึ้น แต่ในขณะเดียวกันองค์กรก็ต้องรักษาความลับ (Confidentiality) ของข้อมูลด้วย ซึ่งในทางปฏิบัตินั้นทำได้ยาก องค์กรจึงจำเป็นต้องวางแผนวางกลยุทธ์ ในการควบคุมการรั่วไหลของข้อมูล และขณะเดียวกันต้องสอดคล้องรับกับกฎหมายและกฎระเบียบหรือข้อบังคับต่างๆ เพื่อไม่ให้องค์กรมีความเสี่ยงจากการถูกฟ้องร้องอีกด้วย

ดังนั้นผู้บริหารระดับสูงขององค์กรควรกลับไปมองเรื่องพื้นฐาน (Back to the Basic) ได้แก่ “Information Classification”, “Access Control Management” และเรื่องสำคัญที่ขาดไม่ได้ คือ เรื่อง “Security Awareness Training” รวมถึงควรนำเทคโนโลยีใหม่ๆมาใช้ในการป้องกันข้อมูลรั่วไหล เช่น Data Loss Prevention (DLP) และ Digital Right Management (DRM)

3. The Internet : a Flat Earth?

กล่าวถึงทิศทางที่เครือข่ายอินเทอร์เน็ตกำลังกลายเป็นโครงสร้างพื้นฐานที่มีความสำคัญเช่นเดียวกับระบบประปา ระบบไฟฟ้า ระบบโทรศัพท์ ทำให้ทุกคนบนโลกกว่าหกพันล้านคนในขณะนี้สามารถเชื่อมโยงถึงกันได้หมด และเป็นการเปิดโอกาสให้แฮกเกอร์หรือผู้ไม่หวังดีจากโลกที่สาม(ประเทศที่ยากจนและประเทศที่กำลังพัฒนา) สามารถเข้ามาโจมตีประเทศที่ร่ำรวยหรือประเทศที่มีระบบความมั่นคงปลอดภัยต่ำกว่าประเทศอื่นๆ การโจมตีแบบ “Phishing” แบบเดิมๆ มีการเปลี่ยนแปลงไปเป็นการโจมตีที่เรียกว่า “Whaling” เรียกว่าจากการตกปลาเล็กปลาน้อยกลายเป็นการจับปลาวาฬ ซึ่งหมายถึงการโจมตีไปยังบุคคลสำคัญ บุคคลที่มีชื่อเสียง (Celebrity Attack) ซึ่งนิยมใช้เทคนิคที่เรียกว่า “APT” ย่อมาจาก “Advanced Persistent Threat” โดยการส่งโปรแกรมประเภทม้าโทรจันมายังอุปกรณ์ของเหยื่อเพื่อดูดข้อมูลเหยื่อไปขาย หรือเจาะข้อมูลเหยื่อเพื่อโอนเงินจากบัญชี Internet Banking หรือ Online Payment Account โดยบุคคลสำคัญจะตกเป็นเป้าหมายในการโจมตี Email Account , Twitter , Facebook ยกตัวอย่าง นายกรัฐมนตรีของเราก็เคยถูกโจมตีมาแล้ว โดยบางครั้งแฮกเกอร์ไม่ได้ “Hack For Fun” หรือ “Hack For Money” อีกต่อไป แต่กลายเป็น “Hack For Showing Something” เรียกว่า ลัทธิการเจาะระบบ หรือ “Hacktivism” ซึ่งกลุ่มของแฮกเกอร์กำลังกลับมาป่วนระบบทั่วโลก สังเกตได้จากเหตุการณ์ที่เกิดขึ้นในปีที่ผ่านมา และในปัจจุบัน ก็ยังไม่มีทีท่าว่าจะจบง่ายๆ จากการโจมตีของแฮกเกอร์ชื่อดังสองกลุ่ม ได้แก่ กลุ่มAnonymous และ กลุ่มLulzsec ซึ่งได้โจมตีบริษัทใหญ่ๆ ได้แก่ RSA , Lockhead Martin, Sony Corp. มาแล้ว

วิธีการแก้ปัญหาจาก Trend ในเรื่องนี้ก็คือ การหันกลับมาคิดเรื่องการประเมินความเสี่ยงระบบสารสนเทศขององค์กรกันใหม่ว่ามีความมั่นคงปลอดภัยและมี “Resilience” เพียงพอต่อการป้องกันการถูกเจาะระบบหรือไม่ ควรจัดให้มีโครงการประเมินช่องโหว่และการเจาะระบบโดยผู้เชี่ยวชาญ (Vulnerability Assessment และPenetration Testing) เป็นเรื่องสำคัญที่องค์กรควรจัดทำอย่างน้อยปีละหนึ่งครั้ง หรือทุกครั้งที่ระบบมีการเปลี่ยนแปลงครั้งสำคัญ เพื่อให้เกิดความมั่นใจ (Assurance) ในตัวระบบว่ายังสามารถคงสภาพพร้อมใช้ (Availability) และ มี “Resilience” ที่สามารถทนทานต่อการโจมตีในหลากหลายรูปแบบ และสามารถลดความเสี่ยงโดยรวมจากการต่อเชื่อมกับเครือข่ายอินเทอร์เน็ตดังที่กล่าวมาแล้ว

4. The Smart Enterprise

กล่าวถึงการมาถึงของ “Cloud Computing” สอดคล้องกับสภาพเศรษฐกิจในปัจจุบัน ที่ทุกองค์กรต้องรัดเข็มขัด ลดค่าใช้จ่าย โดยการประหยัดค่าใช้จ่ายด้านไอที และบางครั้งองค์กรก็ต้องรีบพัฒนาโปรแกรมออกสู่ตลาดเพื่อบริการลูกค้าให้ทันเวลาจนละเลยเรื่องความมั่นคงปลอดภัยของโปรแกรมประยุกต์ (Application Security) ในอนาคตอันใกล้มีการโจมตีที่ระบบ RFID, NFC (near field communication) และระบบการจ่ายเงินแบบ Contactless มากขึ้น เรื่องการจ่ายเงินโดยใช้โทรศัพท์เคลื่อนที่ (Pay by Phone) (ดูรูปที่ 3) ทำให้เกิด “Attack Vector” ใหม่ๆขึ้นมาจากการนำเทคโนโลยีใหม่ๆมาใช้ ตลอดจนการลดลงของ “Workforce Loyalty” ของพนักงานในองค์กรเพราะมีการ “Outsource” เพิ่มขึ้น ทำให้เกิดปัญหา “Insider Threat” มากขึ้นเป็นเงาตามตัว

การใช้บริการ “Cloud Service” ดูเหมือนจะง่ายและมีค่าใช้จ่ายที่ถูกในระยะแรกๆ แต่เมื่อพิจารณาจริงๆ ยังมีปัญหาเรื่องความมั่นคงปลอดภัยข้อมูล โดย CSA (Cloud Security Alliance) ได้พูดใน White paper “Top Threats to Cloud Computing” และค่าใช้จ่ายโดยรวม (Lifetime Cost/Total Cost of Ownership) จากการใช้บริการ “Cloud Service” เป็นเรื่องที่ผู้บริหารองค์กรไม่ควรจะมองข้ามอีกด้วย

5. Consumerisation

กล่าวถึงอุบัติการณ์ “iPad” และภาพความนิยมในการใช้ “Smart Phone” ที่กำลังเขย่าโลกยู่ในเวลานี้ ดังที่ผมได้กล่าวมาแล้วในตอนต้นว่า ข้อมูลขององค์กรอาจรั่วไหลจากการที่ผู้บริหารหรือพนักงานนำอุปกรณ์ส่วนตัวที่เป็น “Consumer Technology” มาใช้ทำงานในที่ทำงาน (at Work) โดยไม่สามารถแยกความแตกต่างระหว่างส่วนตัวและงานองค์กรออกจากกันได้ เราเรียกว่า “Avatar Effect”

ดังนั้นองค์กรจำเป็นต้องมีนโยบายและมีการเฝ้าระวังเรื่องการใช้งานอุปกรณ์พกพา และโทรศัพท์เคลื่อนที่ของพนักงานในองค์กร ตลอดจนคู่สัญญา Contractor และ กลุ่มของ 3rd Party ที่เข้ามาทำธุรกิจกับองค์กรของเราในบางครั้ง ตลอดจนการฝึกอบรมเรื่อง “Information Security Awareness Training” อย่างสม่ำเสมอ ควรทำอย่างเป็นระบบเพื่อ”กระตุ้นเตือน” ให้พนักงานทุกคนระมัดระวังเรื่องความมั่นคงปลอดภัยสารสนเทศมากขึ้น เพราะ “Security is Everyone’s Responsibility”

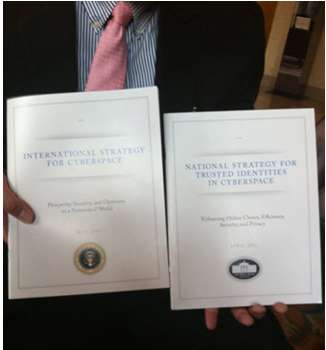

กล่าวโดยสรุปได้ว่า ผู้บริหารระดับสูงขององค์กร (Top Management) จำเป็นต้องมีวิสัยทัศน์และมีความเป็นผู้นำ(Leadership) ในเรื่องความมั่นคงปลอดภัยสารสนเทศเป็นคนแรกๆ เพื่อผลักดันแบบ Top-Down ลงมายังผู้บริหารระดับกลาง ตลอดจนพนักงานทุกคนในองค์กร ให้ตระหนักและเกิดความเข้าใจภัยจากการใช้งานอินเตอร์เน็ตและอุปกรณ์พกพา โดยสังเกตได้จากการที่ผมมีโอกาสเข้าพบท่านที่ปรึกษา ศ.โฮเวิรด์ สมิทด์ ที่ห้องทำงานของท่าน ณ ทำเนียบขาว ท่านได้มอบเอกสารให้ผม 2 เล่ม (รูปที่ 4) ได้แก่

รูปที่ 4 : เอกสารที่ผมได้รับจากมือท่านที่ปรึกษาด้าน Cybersecurity ของประธานาธิบดี บารัค โอบามา ณ กรุงวอชิงตัน ดี ซี ประเทศสหรัฐอเมริกา

1. National Strategy For Trusted Identities in Cyberspace: PDF

2. International Strategy for Cyberspace: PDF

ในเอกสารหน้าแรกแสดงให้เห็นถึงลายเซ็นของท่านประธานาธิบดี บารัค โอบามา (รูปที่ 5) แสดงให้เห็นถึง Leadership ด้าน Cybersecurity ของผู้นำ และในเอกสารได้แสดงให้เห็นถึงตัวอย่างของการนำไปใช้ “Envision It!” ทำให้เราเห็นภาพในการนำไปใช้งานจริง ทั้งๆที่เอกสารเหล่านี้เป็นเอกสารในระดับนโยบายที่ควรเป็น “High Level Language Document” แต่ขณะเดียวกันก็สามารถนำไปใช้งานจริงได้ ดังนั้นรัฐบาลและองค์กรในประเทศไทยควรนำวิธีการดังกล่าวเป็นแบบอย่างที่ดีในการเริ่มต้นเรื่องการพัฒนานโยบายด้านความมั่นคงปลอดภัยสารสนเทศของประเทศและขององค์กร

เราควรยึดคติที่ว่า “เริ่มวันนี้ ยังดีกว่าไม่เริ่มที่จะทำเลย” “Let start it Today !”