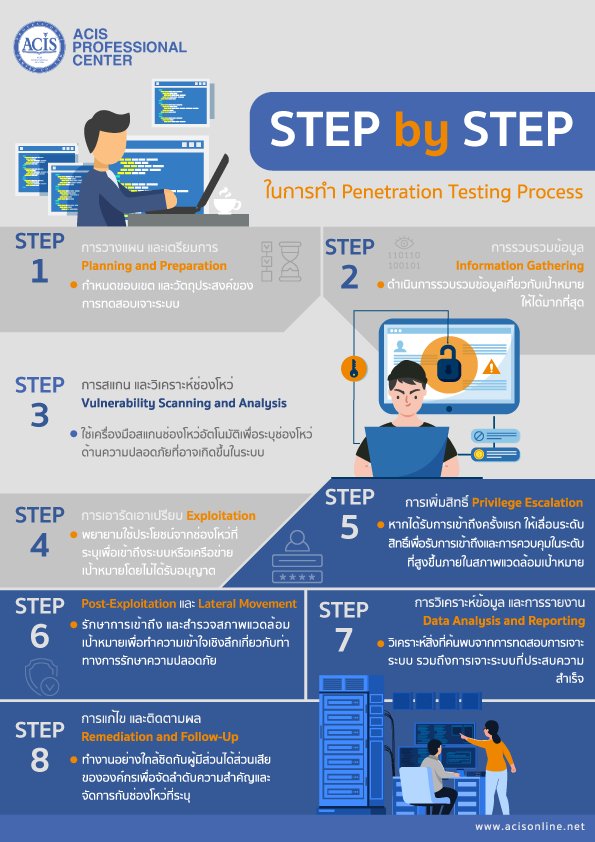

STEP by STEP ในการทำ Penetration Testing Process

โดยทั่วไปแล้วกระบวนการทดสอบการเจาะระบบ (Penetration Testing Process ) จะเป็นระบบในการระบุช่องโหว่และประเมินความปลอดภัยของระบบหรือเครือข่ายเป้าหมาย แม้ว่าขั้นตอนที่แน่นอนอาจแตกต่างกันไปขึ้นอยู่กับวิธีการของแต่ละบุคคล แต่ต่อไปนี้จะเป็นขั้นตอนทั่วไปของกระบวนการทำ Penetration Testing ที่เราจะมาแนะนำให้ทุกท่านให้ทราบกันครับ

1. การวางแผนและเตรียมการ Planning and Preparation:

- กำหนดขอบเขตและวัตถุประสงค์ของการทดสอบเจาะระบบ รวมถึงระบบเป้าหมาย เครือข่าย และแอปพลิเคชันที่จะประเมิน.

- ได้รับการอนุญาตที่เหมาะสม และได้รับอนุญาตตามกฎหมายในการดำเนินการทดสอบ.

- ระบุวิธีการทดสอบและเครื่องมือที่จะใช้.

- รวบรวมข้อมูลเกี่ยวกับเป้าหมาย เช่น ที่อยู่ IP สถาปัตยกรรมระบบ และเอกสารที่มี.

2. การรวบรวมข้อมูล Information Gathering:

- ดำเนินการรวบรวมข้อมูลเกี่ยวกับเป้าหมายให้ได้มากที่สุด รวมถึงโครงสร้างพื้นฐานของเครือข่าย และการกำหนดค่าระบบ.

- ใช้เทคนิคต่างๆ เช่น การสแกนเครือข่าย การสแกนพอร์ต และระบบอัจฉริยะแบบโอเพ่นซอร์ส (OSINT) เพื่อรวบรวมข้อมูลที่เกี่ยวข้อง.

3. การสแกนและวิเคราะห์ช่องโหว่ Vulnerability Scanning and Analysis:

- ใช้เครื่องมือสแกนช่องโหว่อัตโนมัติเพื่อระบุช่องโหว่ด้านความปลอดภัยที่อาจเกิดขึ้นในระบบหรือเครือข่ายเป้าหมาย.

- วิเคราะห์ผลการสแกนช่องโหว่และจัดลำดับความสำคัญของช่องโหว่ที่ระบุตามความรุนแรง และผลกระทบที่อาจเกิดขึ้น.

4. การเอารัดเอาเปรียบ Exploitation:

- พยายามใช้ประโยชน์จากช่องโหว่ที่ระบุเพื่อเข้าถึงระบบหรือเครือข่ายเป้าหมายโดยไม่ได้รับอนุญาต.

- ใช้เทคนิคต่างๆ เช่น การถอดรหัสรหัสผ่าน การโจมตีเครือข่าย และวิศวกรรมสังคมเพื่อใช้ประโยชน์จากจุดอ่อน และเข้าควบคุม.

5. การเพิ่มสิทธิ์ Privilege Escalation:

- หากได้รับการเข้าถึงครั้งแรก ให้เลื่อนระดับสิทธิ์เพื่อรับการเข้าถึงและการควบคุมในระดับที่สูงขึ้นภายในสภาพแวดล้อมเป้าหมาย.

- สำรวจระบบ หรือเครือข่ายเป้าหมายเพื่อหาช่องโหว่เพิ่มเติม และช่องทางที่เป็นไปได้สำหรับการค้นหาประโยชน์เพิ่มเติม.

6. Post-Exploitation และ Lateral Movement:

- รักษาการเข้าถึงและสำรวจสภาพแวดล้อมเป้าหมายเพื่อทำความเข้าใจเชิงลึกเกี่ยวกับท่าทางการรักษาความปลอดภัย.

- ย้าย Laterally ผ่านเครือข่ายเพื่อเข้าถึงระบบอื่น และรวบรวมข้อมูลที่ละเอียดอ่อน.

7. การวิเคราะห์ข้อมูลและการรายงาน Data Analysis and Reporting:

- วิเคราะห์สิ่งที่ค้นพบจากการทดสอบการเจาะระบบ รวมถึงการเจาะระบบที่ประสบความสำเร็จ ระบบที่ถูกบุกรุก และข้อมูลที่ละเอียดอ่อนถูกเข้าถึง.

- จัดทำรายงานที่ครอบคลุมซึ่งให้รายละเอียดเกี่ยวกับช่องโหว่ที่ระบุ ผลกระทบของการแสวงหาผลประโยชน์ และคำแนะนำสำหรับการแก้ไข.

- ให้คำแนะนำที่ชัดเจนและนำไปปฏิบัติได้เพื่อแก้ไขช่องโหว่ และปรับปรุงมาตรการรักษาความปลอดภัยโดยรวม.

8. การแก้ไขและติดตามผล Remediation and Follow-Up:

- ทำงานอย่างใกล้ชิดกับผู้มีส่วนได้ส่วนเสียขององค์กรเพื่อจัดลำดับความสำคัญและจัดการกับช่องโหว่ที่ระบุ

- ให้คำแนะนำและการสนับสนุนในการใช้การควบคุมความปลอดภัยที่จำเป็นและแพตช์เพื่อลดความเสี่ยงที่ระบุ

- ดำเนินการติดตามประเมินผลเพื่อตรวจสอบว่าช่องโหว่ที่ระบุได้รับการแก้ไขอย่างเพียงพอแล้ว

สิ่งสำคัญคือต้องทราบว่าการทดสอบการเจาะระบบควรดำเนินการโดยได้รับอนุญาตอย่างเหมาะสม และปฏิบัติตามหลักเกณฑ์ทางกฎหมายและจริยธรรม การสื่อสารและการทำงานร่วมกันกับผู้มีส่วนได้ส่วนเสียขององค์กรตลอดกระบวนการก็มีความสำคัญเช่นกันสำหรับการทดสอบการเจาะระบบที่ประสบความสำเร็จ